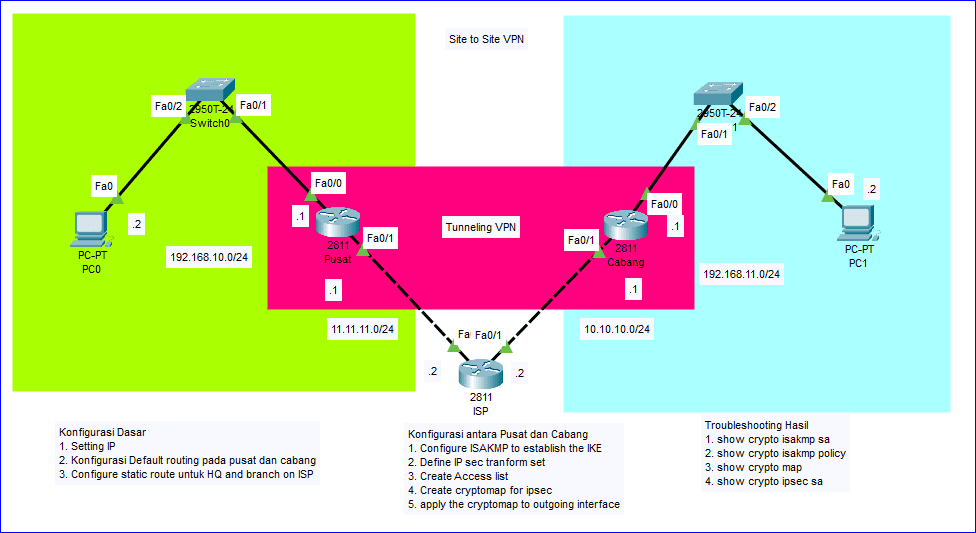

Pada kesempatan kali ini kita akan membahas VPN yang berbasis site-to-site yang menghubungkan antara kantor pusat dan kantor cabang, yang dipisahkan dengan ISP/Internet. Sebelum membahas tentang konfigurasi, berikut terkait teori tentang konsep site-to-site VPN

Untuk konsep dasar VPN dapat dipelajari di sini

IPSEC Overview

IPsec adalah kumpulan protokol yang berguna untuk mengamankan komunikasi IP dengan cara menambahkan autentikasi dan enkripsi pada setiap paket pada komunikasi IP. IPsec biasanya digunakan untuk lalu lintas data melalui jaringan publik, misalnya internet.

IPsec dapat digunakan untuk koneksi LAN-to-LAN (site-to-site) atau Client-to-LAN (remote access). Peer adalah terminologi yang digunakan untuk menandakan hubungan antara 1 perangkat security dengan perangkat security lainnya. Karena IPsec ini merupakan open standard, biasanya IPsec tunnel dapat dilakukan antara perangkat berbeda merk.

Selama proses membangun IPsec Tunnel, kedua peer akan melakukan negosiasi beberapa parameter. Parameter yang perlu diatur antara lain autentikasi, ankripsi, enkapsulasi, dan key management yang akan digunakan untuk komunikasi. Terdapat 2 fase (phase) dalam negosiasi ini; phase 1 untuk negosiasi pembentukan tunnel (IKE SA); dan phase 2 untuk negosiasi traffic yang akan melintas dalam tunnel (IPSEC SA).

ISAKMP Overview

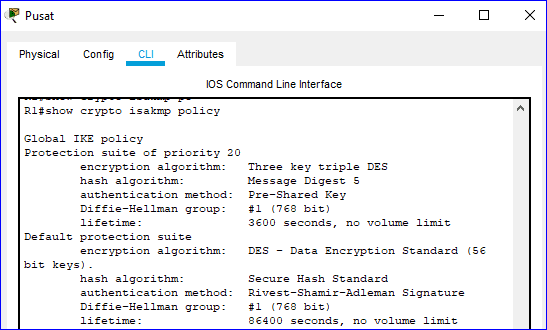

Internet Key Exchange (IKE) sering disebut sebagai Internet Security Association and Key Management Protocol (ISAKMP). Protokol ini adalah protokol untuk negosiasi antara 2 host untuk membangun tunnel untuk phase 1. Supaya tunnel dapat terbangun, maka parameter yang dinegosiasikan harus sama nilainya.

Berikut adalah parameter untuk phase 1 :

- Metode autentikasi, untuk memastikan identitas peer

- Metode enkripsi, untuk melindungi data

- Metode hashing, untuk memastikan data tidak berubah selama transit

- Diffie-Hellman Group, algoritma untuk menentukan kekuatan encryption key

- Batas waktu untuk key, untuk menentukan kapan key akan expired

IKE menggunakan UDP port 500. IPSec ESP dan AH menggunakan protokol nomor 50 dan 51. Jadi pastikan access-list yang digunakan pada interface untuk negosiasi membuka akses untuk protokol 50, 51, dan UDP port 500.

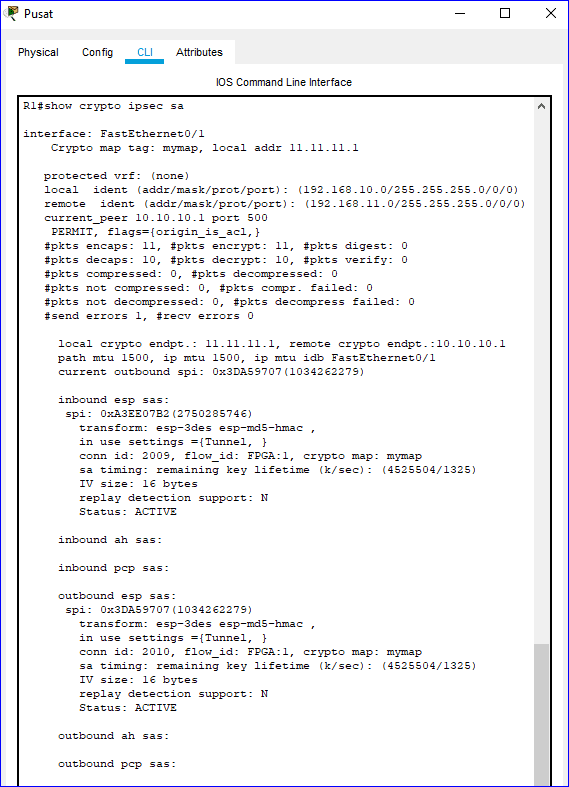

IPsec Tunnel

IPsec tunnel adalah kumpulan dari Security Association (SA) yang dibangun oleh kedua peer. IPsec SA mengendalikan transmisi data di dalam tunnel. Kedua perangkat akan melalukan negosiasi untuk phase 2. Supaya traffic dapat melalui tunnel, maka parameter phase 2 harus sama nilainya.

Berikut adalah parameter untuk phase 2 :

- Transform Set

- Crypto Map

- Access List

Transform set merupakan kombinasi dari protokol sekuriti dan algoritma. Sewaktu IPSec melakukan negosiasi SA, kedua peer harus menggunakan transform set yang sama untuk melindungi flow data.

Crypto map merupakan benang penjahit semua parameter untuk membangun IPSec SA. Berikut parameter yang didefinisikan dalam crypto map :

- Traffic yang akan dienkripsi (access-list)

- Kemana traffic akan dikirimkan (remote peer)

- Local address yang digunakan untuk IPSec Traffic

- Transform set yang akan digunakan

PC0

PC1

ISP

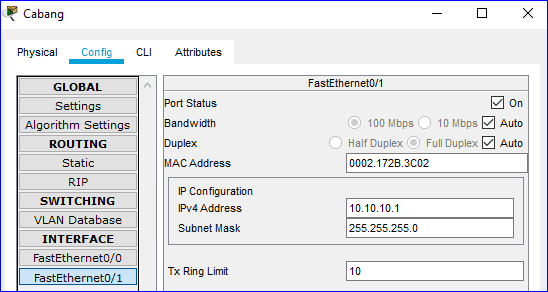

Cabang

Setting VPN

Access List

Interface VPN

Konfigurasi VPN Pusat

Access List

Interface VPN

Troubleshooting

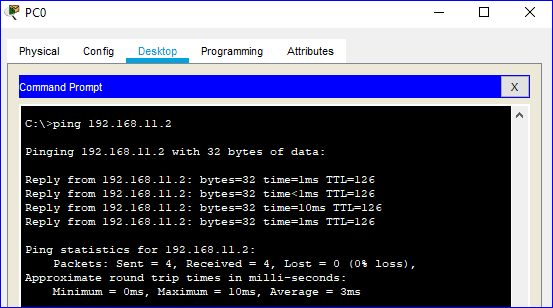

PC0 ke PC1

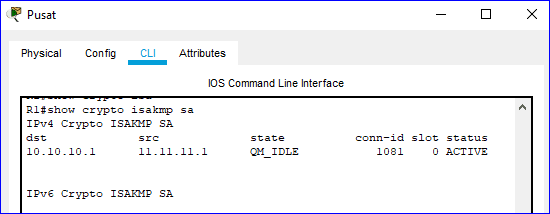

show crypto isakmp sa

show crypto isakmp policy

show crypto map

show crypto ipsec sa

Remove Static Route pada ISP

Lakukan test icmp ada PC0 ke PC1

Ref : [1]