Network Topologies

Network Representations

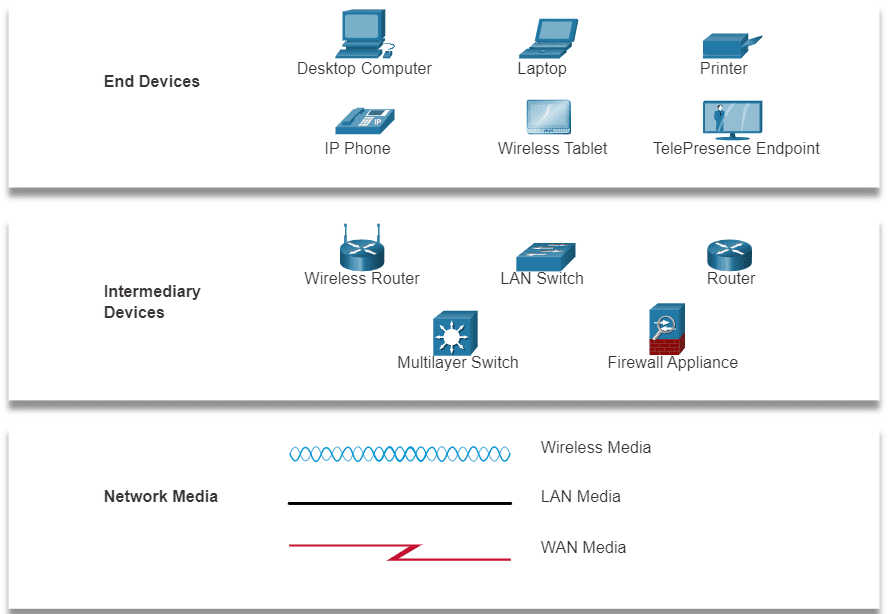

Arsitek dan administrator jaringan harus dapat menunjukkan seperti apa jaringan mereka nantinya. Mereka harus dapat dengan mudah melihat komponen mana yang terhubung ke komponen lain, di mana mereka akan ditempatkan, dan bagaimana mereka akan terhubung. Diagram jaringan sering menggunakan simbol, seperti yang ditunjukkan pada gambar, untuk mewakili berbagai perangkat dan koneksi yang membentuk jaringan.

Gambar menunjukkan simbol yang digunakan dalam diagram jaringan. Di bagian atas adalah perangkat akhir berikut: komputer desktop, laptop, printer, telepon IP, tablet nirkabel, dan titik akhir TelePresence. Di tengah adalah perangkat perantara berikut: router nirkabel, sakelar LAN, router, sakelar multilayer, dan alat firewall. Di bagian bawah adalah media jaringan berikut: gelombang biru yang menggambarkan media nirkabel, garis hitam pekat yang menggambarkan media LAN, dan baut lampu merah yang menggambarkan media WAN.

Diagram menyediakan cara mudah untuk memahami bagaimana perangkat terhubung dalam jaringan besar. Jenis “gambar” jaringan ini dikenal sebagai diagram topologi. Kemampuan untuk mengenali representasi logis dari komponen jaringan fisik sangat penting untuk dapat memvisualisasikan organisasi dan pengoperasian jaringan.

Selain representasi ini, terminologi khusus digunakan untuk menggambarkan bagaimana masing-masing perangkat dan media ini terhubung satu sama lain:

- Network Interface Card (NIC) – NIC secara fisik menghubungkan perangkat akhir ke jaringan.

- Physical Port – Konektor atau outlet pada perangkat jaringan tempat media terhubung ke perangkat akhir atau perangkat jaringan lain.

- Interface – Port khusus pada perangkat jaringan yang terhubung ke jaringan individu. Karena router menghubungkan jaringan, port pada router disebut sebagai antarmuka jaringan.

Catatan: Istilah port dan interface sering digunakan secara bergantian.

Topology Diagrams

Diagram topologi adalah dokumentasi wajib bagi siapa saja yang bekerja dengan jaringan. Mereka menyediakan peta visual tentang bagaimana jaringan terhubung. Ada dua jenis diagram topologi: fisik dan logis.

Physical Topology Diagrams

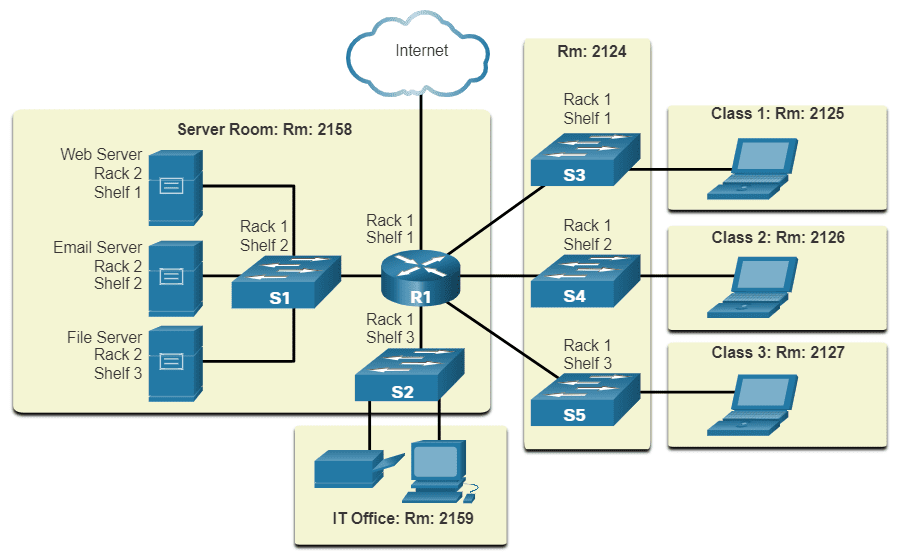

Diagram topologi fisik menggambarkan lokasi fisik perangkat perantara dan pemasangan kabel, seperti yang ditunjukkan pada gambar. Anda dapat melihat bahwa ruangan tempat perangkat ini berada diberi label dalam topologi fisik ini.

Logical Topology Diagrams

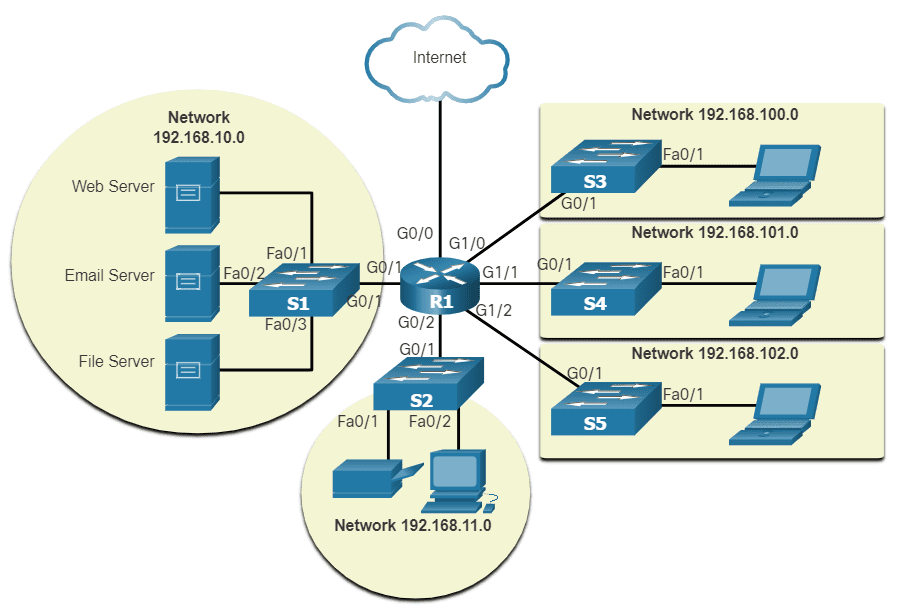

Diagram topologi logis menggambarkan perangkat, port, dan skema pengalamatan jaringan, seperti yang ditunjukkan pada gambar. Anda dapat melihat perangkat akhir mana yang terhubung ke perangkat perantara mana dan media apa yang digunakan.

Topologi yang ditunjukkan dalam diagram fisik dan logis sesuai untuk tingkat pemahaman Anda pada saat ini dalam kursus. Cari di internet untuk “diagram topologi jaringan” untuk melihat beberapa contoh yang lebih kompleks. Jika Anda menambahkan kata “Cisco” ke frasa pencarian Anda, Anda akan menemukan banyak topologi menggunakan ikon yang mirip dengan apa yang Anda lihat pada gambar ini.

Networks of Many Sizes

Sekarang Anda sudah familiar dengan komponen yang membentuk jaringan dan representasi mereka dalam topologi fisik dan logis, Anda siap untuk belajar tentang berbagai jenis jaringan.

Jaringan datang dalam semua ukuran. Mulai dari jaringan sederhana yang terdiri dari dua komputer, hingga jaringan yang menghubungkan jutaan perangkat.

Jaringan rumah sederhana memungkinkan Anda berbagi sumber daya, seperti printer, dokumen, gambar, dan musik, di antara beberapa perangkat akhir lokal.

Jaringan kantor kecil dan kantor rumah (SOHO) memungkinkan orang untuk bekerja dari rumah, atau kantor jarak jauh. Banyak pekerja wiraswasta menggunakan jenis jaringan ini untuk mengiklankan dan menjual produk, memesan persediaan, dan berkomunikasi dengan pelanggan.

Bisnis dan organisasi besar menggunakan jaringan untuk menyediakan konsolidasi, penyimpanan, dan akses ke informasi di server jaringan. Jaringan menyediakan email, pesan instan, dan kolaborasi antar karyawan. Banyak organisasi menggunakan koneksi jaringan mereka ke internet untuk menyediakan produk dan layanan kepada pelanggan.

Internet adalah jaringan terbesar yang ada. Bahkan, istilah internet berarti “jaringan dari jaringan”. Ini adalah kumpulan jaringan pribadi dan publik yang saling berhubungan.

Dalam bisnis kecil dan rumah, banyak komputer berfungsi sebagai server dan klien di jaringan. Jenis jaringan ini disebut jaringan peer-to-peer.

Small Home Networks

Jaringan rumah kecil menghubungkan beberapa komputer satu sama lain dan ke internet.

Small Office and Home Office Networks

Jaringan SOHO memungkinkan komputer di kantor rumah atau kantor jarak jauh untuk terhubung ke jaringan perusahaan, atau mengakses sumber daya bersama yang terpusat.

Medium to Large Networks

Jaringan menengah hingga besar, seperti yang digunakan oleh perusahaan dan sekolah, dapat memiliki banyak lokasi dengan ratusan atau ribuan host yang saling berhubungan.

World Wide Networks

Internet adalah jaringan jaringan yang menghubungkan ratusan juta komputer di seluruh dunia.

LANs and WANs

Infrastruktur jaringan sangat bervariasi dalam hal:

- Luas area yang dicakup

- Jumlah pengguna yang terhubung

- Jumlah dan jenis layanan yang tersedia

- Area tanggung jawab

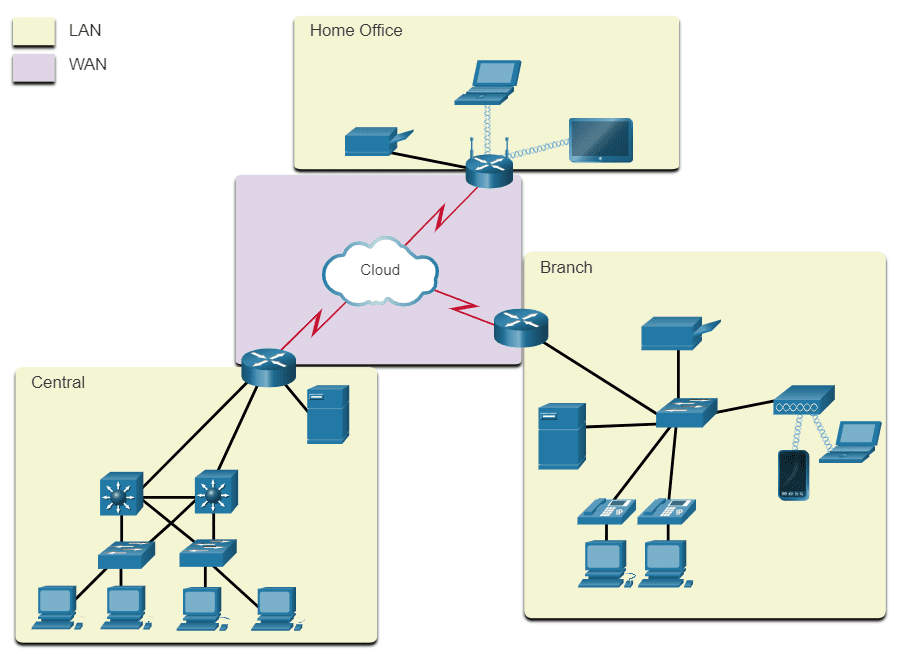

Dua jenis infrastruktur jaringan yang paling umum adalah Jaringan Area Lokal (LAN), dan Jaringan Area Luas (WAN). LAN adalah infrastruktur jaringan yang menyediakan akses ke pengguna dan perangkat akhir di wilayah geografis yang kecil. LAN biasanya digunakan di departemen dalam perusahaan, rumah, atau jaringan bisnis kecil. WAN adalah infrastruktur jaringan yang menyediakan akses ke jaringan lain di wilayah geografis yang luas, yang biasanya dimiliki dan dikelola oleh perusahaan yang lebih besar atau penyedia layanan telekomunikasi. Gambar menunjukkan LAN yang terhubung ke WAN.

LANs

LAN adalah infrastruktur jaringan yang mencakup area geografis kecil. LAN memiliki karakteristik khusus:

- LAN menghubungkan perangkat akhir di area terbatas seperti rumah, sekolah, gedung perkantoran, atau kampus.

- LAN biasanya dikelola oleh satu organisasi atau individu. Kontrol administratif diberlakukan di tingkat jaringan dan mengatur kebijakan keamanan dan kontrol akses.

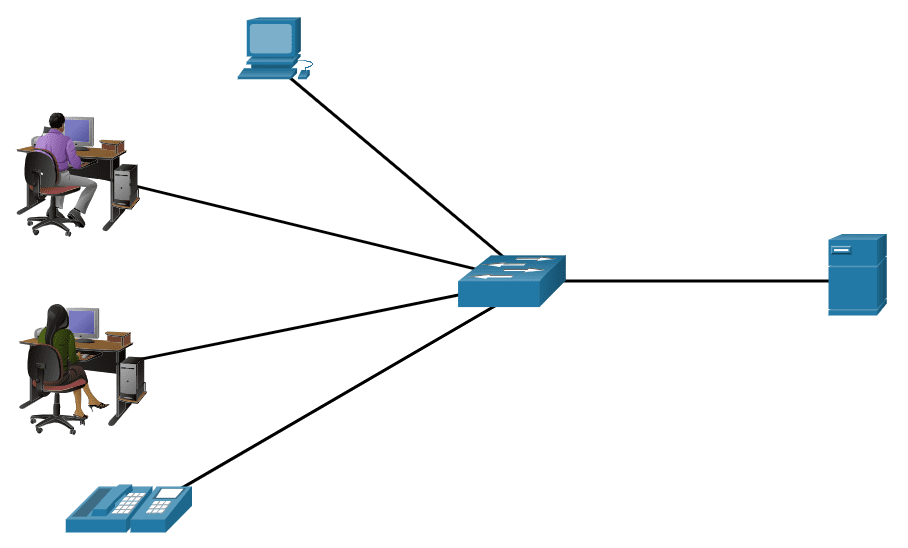

- LAN menyediakan bandwidth berkecepatan tinggi ke perangkat akhir internal dan perangkat perantara, seperti yang ditunjukkan pada gambar.

WANs

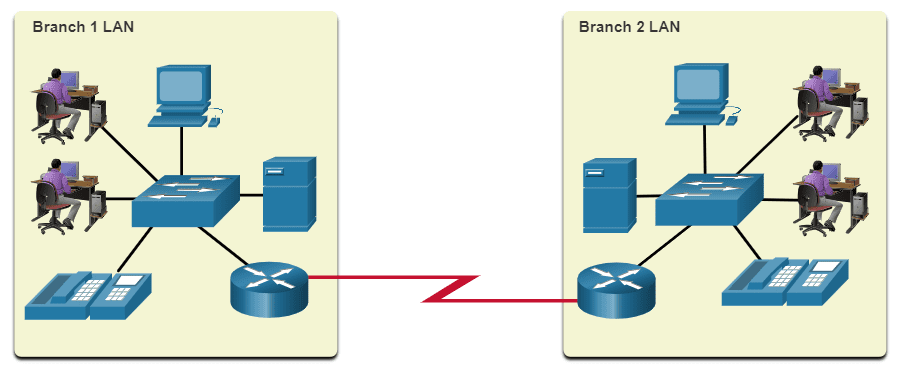

Gambar menunjukkan WAN yang menghubungkan dua LAN. WAN adalah infrastruktur jaringan yang mencakup wilayah geografis yang luas. WAN biasanya dikelola oleh penyedia layanan (SP) atau Penyedia Layanan Internet (ISP).

WAN memiliki karakteristik khusus:

- WAN menghubungkan LAN di wilayah geografis yang luas seperti antara kota, negara bagian, provinsi, negara, atau benua.

- WAN biasanya dikelola oleh beberapa penyedia layanan.

- WAN biasanya menyediakan link kecepatan lebih lambat antara LAN.

The Three-Layer Network Design Model

LAN kabel kampus menggunakan model desain hierarkis untuk memisahkan topologi jaringan menjadi kelompok atau lapisan modular. Memisahkan desain menjadi beberapa lapisan memungkinkan setiap lapisan untuk mengimplementasikan fungsi tertentu, yang menyederhanakan desain jaringan. Ini juga menyederhanakan penyebaran dan pengelolaan jaringan.

LAN kabel kampus memungkinkan komunikasi antar perangkat di gedung atau sekelompok gedung, serta interkoneksi ke WAN dan tepi Internet di inti jaringan.

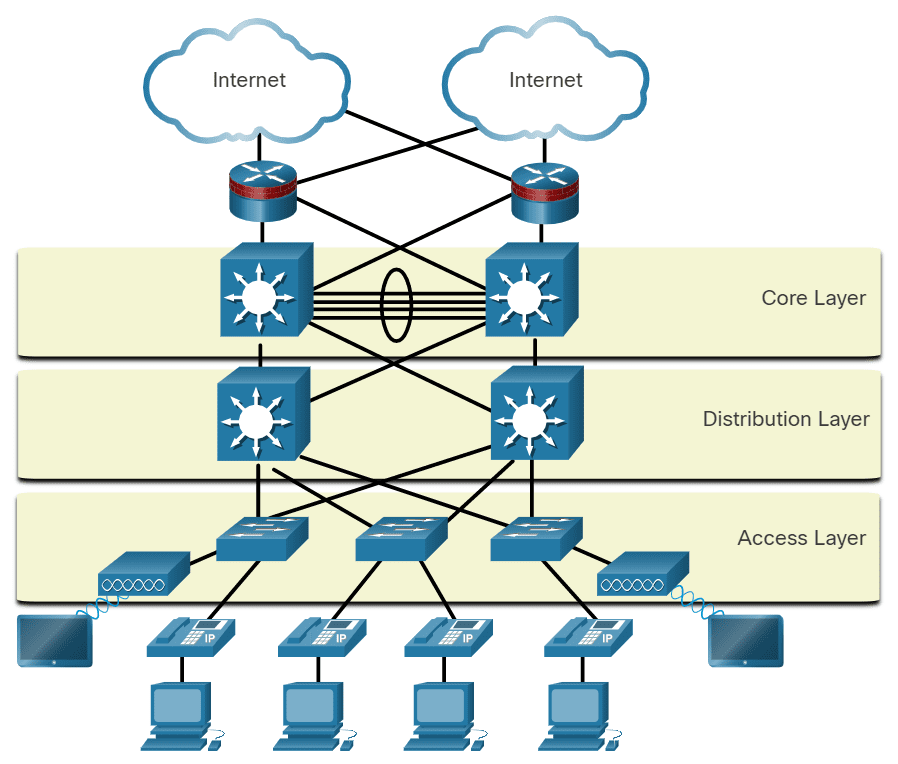

Sebuah desain LAN hirarkis mencakup akses, distribusi, dan lapisan inti seperti yang ditunjukkan pada gambar.

Hierarchical Design Model

Setiap lapisan dirancang untuk memenuhi fungsi tertentu.

Lapisan akses menyediakan titik akhir dan pengguna akses langsung ke jaringan. Lapisan distribusi mengumpulkan lapisan akses dan menyediakan konektivitas ke layanan. Terakhir, lapisan inti menyediakan konektivitas antar lapisan distribusi untuk lingkungan LAN yang besar. Lalu lintas pengguna dimulai pada lapisan akses dan melewati lapisan lain jika fungsionalitas lapisan tersebut diperlukan.

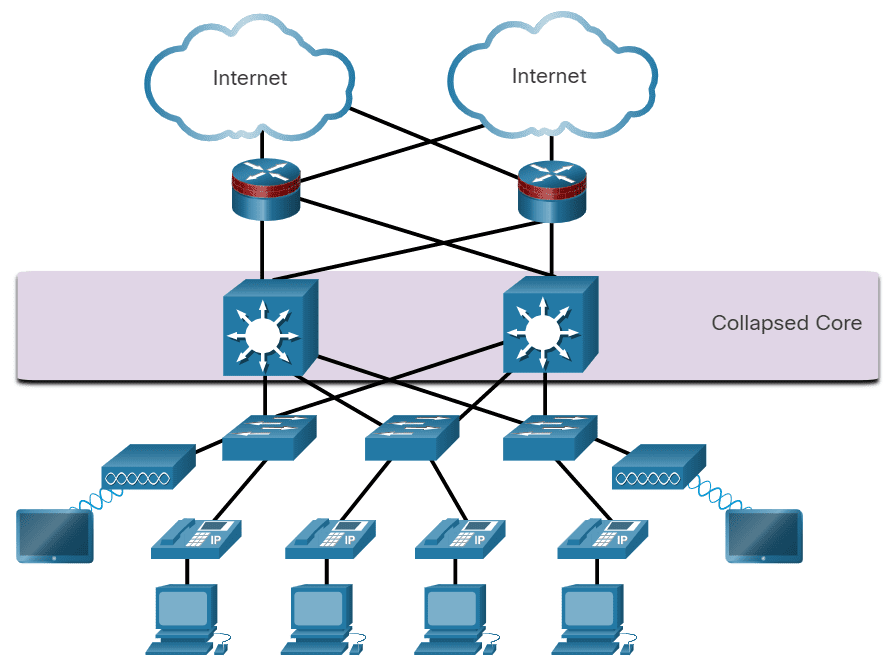

Meskipun model hierarkis memiliki tiga lapisan, beberapa jaringan perusahaan yang lebih kecil dapat menerapkan desain hierarkis dua tingkat. Dalam desain hierarki dua tingkat, lapisan inti dan distribusi diciutkan menjadi satu lapisan, mengurangi biaya dan kerumitan, seperti yang ditunjukkan pada gambar.

Collapsed Core

Dalam arsitektur jaringan datar atau bertautan, perubahan cenderung mempengaruhi sejumlah besar sistem. Desain hierarkis membantu membatasi perubahan operasional pada subset jaringan, yang memudahkan pengelolaan serta meningkatkan ketahanan. Penataan modular jaringan menjadi elemen kecil yang mudah dipahami juga memfasilitasi ketahanan melalui isolasi kesalahan yang ditingkatkan.

Common Security Architectures

Desain firewall terutama tentang antarmuka perangkat yang mengizinkan atau menolak lalu lintas berdasarkan sumber, tujuan, dan jenis lalu lintas. Beberapa desain yang sederhana seperti menunjuk jaringan luar dan jaringan dalam, yang ditentukan oleh dua antarmuka pada firewall.

Berikut adalah tiga desain firewall umum.

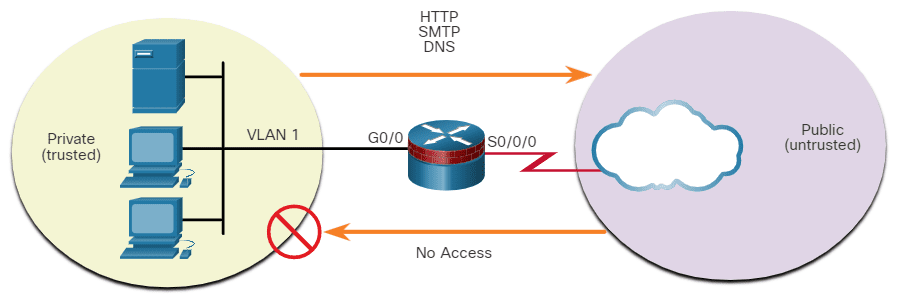

Private and Public

Seperti yang ditunjukkan pada gambar, jaringan publik (atau jaringan luar) tidak dipercaya, dan jaringan pribadi (atau jaringan di dalam) dipercaya.

Biasanya, firewall dengan dua antarmuka dikonfigurasi sebagai berikut:

- Lalu lintas yang berasal dari jaringan pribadi diizinkan dan diperiksa saat berjalan menuju jaringan publik. Lalu lintas yang diperiksa kembali dari jaringan publik dan terkait dengan lalu lintas yang berasal dari jaringan pribadi diizinkan.

- Lalu lintas yang berasal dari jaringan publik dan perjalanan ke jaringan pribadi umumnya diblokir.

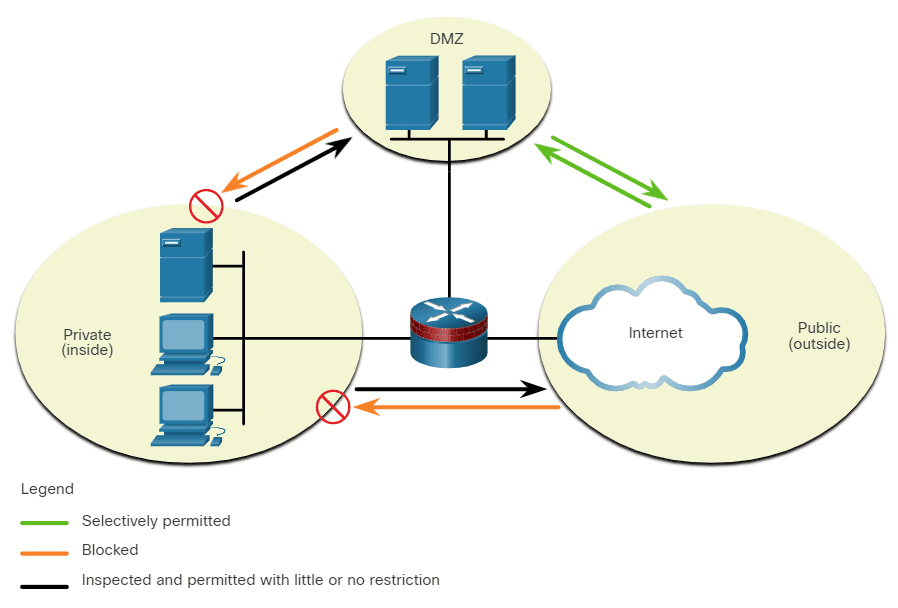

Demilitarized Zone

Zona demiliterisasi (DMZ) adalah desain firewall di mana biasanya ada satu antarmuka dalam yang terhubung ke jaringan pribadi, satu antarmuka luar yang terhubung ke jaringan publik, dan satu antarmuka DMZ, seperti yang ditunjukkan pada gambar.

- Lalu lintas yang berasal dari jaringan pribadi diperiksa saat berjalan menuju jaringan publik atau DMZ. Lalu lintas ini diizinkan dengan sedikit atau tanpa batasan. Lalu lintas yang diperiksa kembali dari DMZ atau jaringan publik ke jaringan pribadi diizinkan.

- Lalu lintas yang berasal dari jaringan DMZ dan bepergian ke jaringan pribadi biasanya diblokir.

- Lalu lintas yang berasal dari jaringan DMZ dan bepergian ke jaringan publik diizinkan secara selektif berdasarkan persyaratan layanan.

- Lalu lintas yang berasal dari jaringan publik dan menuju DMZ diizinkan dan diperiksa secara selektif. Jenis lalu lintas ini biasanya lalu lintas email, DNS, HTTP, atau HTTPS. Lalu lintas kembali dari DMZ ke jaringan publik diizinkan secara dinamis.

- Lalu lintas yang berasal dari jaringan publik dan perjalanan ke jaringan pribadi diblokir.

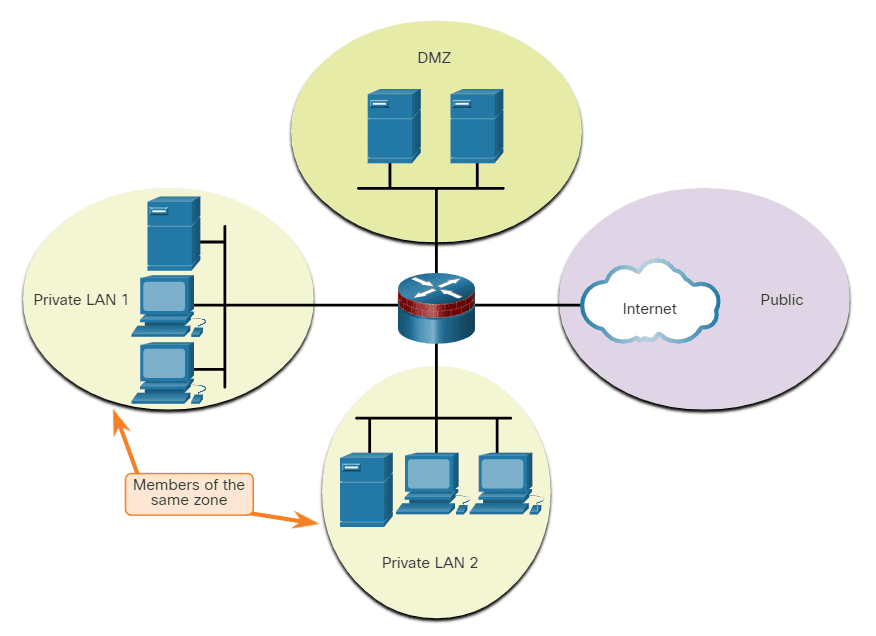

Zone-Based Policy Firewalls

Firewall kebijakan berbasis zona (ZPF) menggunakan konsep zona untuk memberikan fleksibilitas tambahan. Zona adalah sekelompok satu atau lebih antarmuka yang memiliki fungsi atau fitur serupa. Zones membantu Anda menentukan di mana aturan atau kebijakan firewall Cisco IOS harus diterapkan. Pada gambar, kebijakan keamanan untuk LAN 1 dan LAN 2 serupa dan dapat dikelompokkan ke dalam zona untuk konfigurasi firewall. Secara default, lalu lintas antar antarmuka di zona yang sama tidak tunduk pada kebijakan apa pun dan lolos dengan bebas. Namun, semua lalu lintas zona ke zona diblokir. Untuk mengizinkan lalu lintas antar zona, kebijakan yang mengizinkan atau memeriksa lalu lintas harus dikonfigurasi.

Satu-satunya pengecualian untuk default ini menolak kebijakan apa pun adalah zona mandiri router. Zona mandiri adalah router itu sendiri dan mencakup semua alamat IP antarmuka router. Konfigurasi kebijakan yang menyertakan zona mandiri akan berlaku untuk lalu lintas yang ditujukan ke dan bersumber dari router. Secara default, tidak ada kebijakan untuk jenis lalu lintas ini. Lalu lintas yang harus dipertimbangkan ketika merancang kebijakan untuk zona mandiri termasuk bidang manajemen dan lalu lintas bidang kontrol, seperti SSH, SNMP, dan protokol perutean.

Security Devices

Firewalls

Firewall adalah sistem, atau sekelompok sistem, yang memberlakukan kebijakan kontrol akses antar jaringan.

Common Firewall Properties

Semua firewall berbagi beberapa properti umum:

- Firewall tahan terhadap serangan jaringan.

- Firewall adalah satu-satunya titik transit antara jaringan internal perusahaan dan jaringan eksternal karena semua lalu lintas mengalir melalui firewall.

- Firewall menegakkan kebijakan kontrol akses.

Firewall Benefits

Ada beberapa manfaat menggunakan firewall dalam jaringan:

- Mereka mencegah paparan host sensitif, sumber daya, dan aplikasi ke pengguna yang tidak tepercaya.

- Mereka membersihkan aliran protokol, yang mencegah eksploitasi kelemahan protokol.

- Mereka memblokir data berbahaya dari server dan klien.

- Mereka mengurangi kompleksitas manajemen keamanan dengan membongkar sebagian besar kontrol akses jaringan ke beberapa firewall di jaringan.

Firewall Limitations

Firewall juga memiliki beberapa batasan:

- Firewall yang salah dikonfigurasi dapat memiliki konsekuensi serius bagi jaringan, seperti menjadi satu titik kegagalan.

- Data dari banyak aplikasi tidak dapat melewati firewall dengan aman.

- Pengguna mungkin secara proaktif mencari cara di sekitar firewall untuk menerima materi yang diblokir, yang membuat jaringan terkena potensi serangan.

- Performa jaringan dapat melambat.

- Lalu lintas yang tidak sah dapat disalurkan atau disembunyikan sebagai lalu lintas yang sah melalui firewall.

Firewall Type Descriptions

Penting untuk memahami berbagai jenis firewall dan kemampuan spesifiknya sehingga firewall yang tepat digunakan untuk setiap situasi.

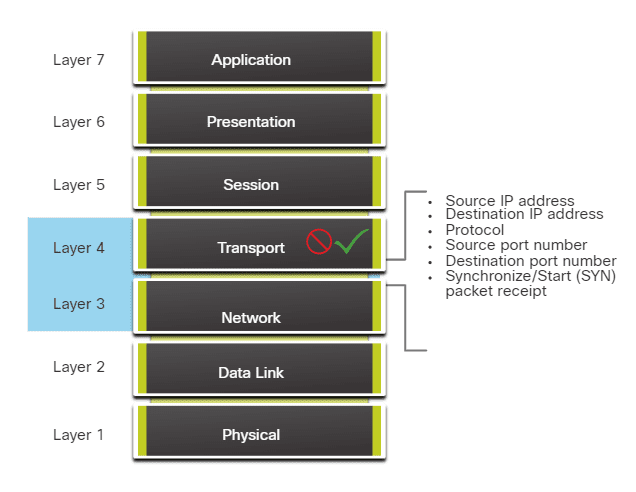

Packet Filtering (Stateless) Firewalls

Firewall pemfilteran paket biasanya merupakan bagian dari firewall router, yang mengizinkan atau menolak lalu lintas berdasarkan informasi Layer 3 dan Layer 4. Mereka adalah firewall stateless yang menggunakan pencarian tabel kebijakan sederhana yang menyaring lalu lintas berdasarkan kriteria tertentu.

Misalnya, server SMTP mendengarkan port 25 secara default. Administrator dapat mengonfigurasi firewall pemfilteran paket untuk memblokir port 25 dari stasiun kerja tertentu untuk mencegahnya menyebarkan virus email

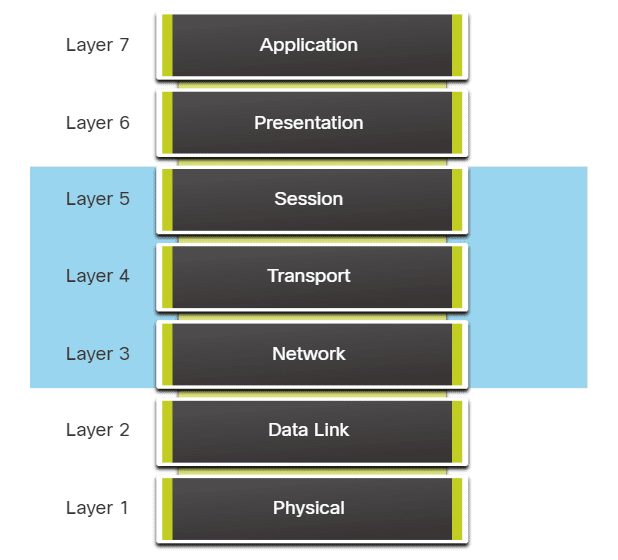

Stateful Firewall

Firewall stateful adalah teknologi firewall yang paling serbaguna dan paling umum digunakan. Firewall stateful menyediakan pemfilteran paket stateful dengan menggunakan informasi koneksi yang dipelihara dalam tabel status. Penyaringan stateful adalah arsitektur firewall yang diklasifikasikan pada lapisan jaringan. Ini juga menganalisis lalu lintas di OSI Layer 4 dan Layer 5.

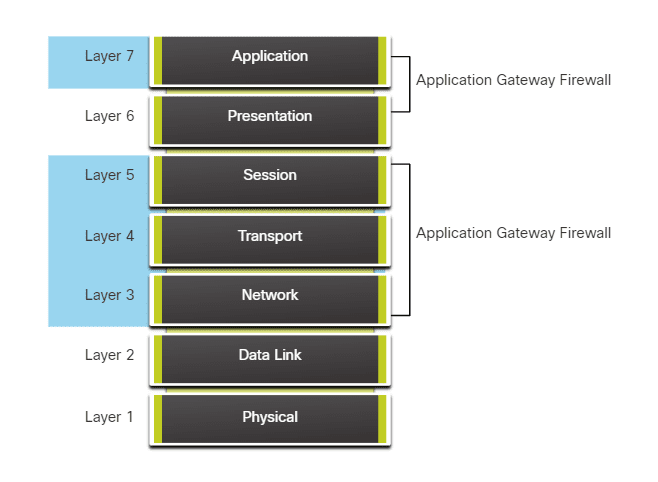

Application Gateway Firewall

Firewall gateway aplikasi (firewall proxy), seperti yang ditunjukkan pada gambar, menyaring informasi di Layers 3, 4, 5, dan 7 dari model referensi OSI. Sebagian besar kontrol dan penyaringan firewall dilakukan dalam perangkat lunak. Ketika klien perlu mengakses server jauh, itu terhubung ke server proxy. Server proxy terhubung ke server jauh atas nama klien. Oleh karena itu, server hanya melihat koneksi dari server proxy.

Next Generation Firewalls (NGFW)

Firewall generasi berikutnya (NGFW) melampaui firewall stateful dengan menyediakan:

- Pencegahan intrusi terintegrasi

- Kesadaran dan kontrol aplikasi untuk melihat dan memblokir aplikasi berisiko

- Tingkatkan jalur untuk menyertakan umpan informasi di masa mendatang

- Teknik untuk mengatasi ancaman keamanan yang terus berkembang

Metode lain untuk menerapkan firewall meliputi:

- Host-based (server and personal) firewall – PC atau server dengan perangkat lunak firewall yang berjalan di dalamnya.

- Transparent firewall – Memfilter lalu lintas IP antara sepasang antarmuka yang dijembatani.

- Hybrid firewall – Kombinasi dari berbagai jenis firewall. Misalnya, firewall inspeksi aplikasi menggabungkan firewall stateful dengan firewall gateway aplikasi.

Intrusion Prevention and Detection Devices

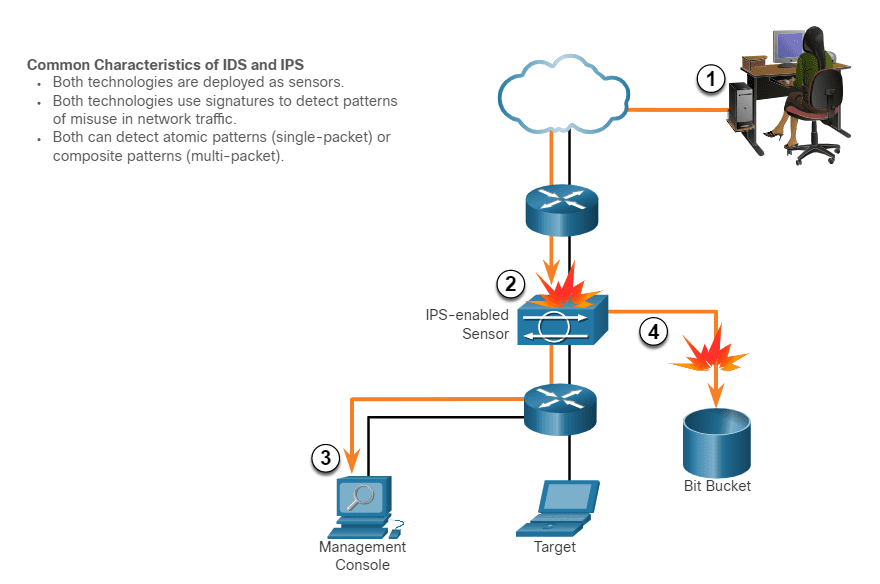

Pergeseran paradigma arsitektur jaringan diperlukan untuk bertahan melawan serangan yang bergerak cepat dan berkembang. Ini harus mencakup sistem deteksi dan pencegahan yang hemat biaya, seperti sistem deteksi intrusi (IDS) atau sistem pencegahan intrusi (IPS) yang lebih terukur. Arsitektur jaringan mengintegrasikan solusi ini ke dalam titik masuk dan keluar jaringan.

Saat menerapkan IDS atau IPS, penting untuk mengetahui jenis sistem yang tersedia, pendekatan berbasis host dan berbasis jaringan, penempatan sistem ini, peran kategori tanda tangan, dan tindakan yang mungkin dilakukan oleh router Cisco IOS. ketika serangan terdeteksi.

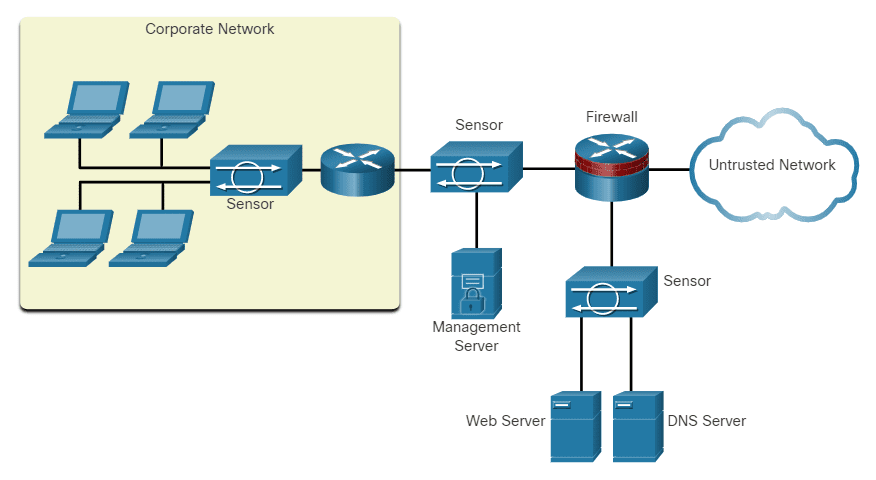

Gambar tersebut menunjukkan bagaimana perangkat IPS menangani lalu lintas berbahaya.

- Lalu lintas berbahaya dikirim ke host target yang ada di dalam jaringan.

- Lalu lintas dialihkan ke jaringan dan diterima oleh sensor berkemampuan IPS di mana ia diblokir.

- Sensor berkemampuan IPS mengirimkan informasi pencatatan mengenai lalu lintas ke konsol manajemen keamanan jaringan.

- Sensor berkemampuan IPS mematikan lalu lintas. (Ini dikirim ke “Bit Bucket.”)

Teknologi IDS dan IPS keduanya digunakan sebagai sensor. Sensor IDS atau IPS dapat berupa beberapa perangkat yang berbeda:

- Router yang dikonfigurasi dengan perangkat lunak Cisco IOS IPS

- Perangkat yang dirancang khusus untuk menyediakan layanan IDS atau IPS khusus

- Modul jaringan yang dipasang di alat keamanan adaptif (ASA), sakelar, atau router

Teknologi IDS dan IPS menggunakan tanda tangan untuk mendeteksi pola dalam lalu lintas jaringan. Tanda tangan adalah seperangkat aturan yang digunakan IDS atau IPS untuk mendeteksi aktivitas berbahaya. Tanda tangan dapat digunakan untuk mendeteksi pelanggaran keamanan yang parah, untuk mendeteksi serangan jaringan umum, dan untuk mengumpulkan informasi. Teknologi IDS dan IPS dapat mendeteksi pola tanda tangan atomik (paket tunggal) atau pola tanda tangan komposit (multi-paket).

Advantages and Disadvantages of IDS and IPS

Keuntungan dan Kerugian IDS

Tabel tersebut mencantumkan kelebihan dan kekurangan IDS dan IPS.

| Solution | Advantages | Disadvantages |

|---|---|---|

| IDS | No Impact on network (latency, jitter)No Network impact if there is a sensor failureNo network impact if there is sensor overload | Response action cannot stop trigger packetsCorrect tuning required for response actionsMore vulnerable to network security evasion techniques |

| IPS | Stops trigger packetsCan use stream normalization techniques | Sensor issues might affect network trafficSensor overloading impacts the networkSome impact on network (latency, jitter) |

IDS Advantages

- IDS tidak mempengaruhi kinerja jaringan. Secara khusus, itu tidak memperkenalkan latensi, jitter, atau masalah arus lalu lintas lainnya.

- IDS tidak mempengaruhi fungsionalitas jaringan jika sensor gagal. Itu hanya mempengaruhi kemampuan IDS untuk menganalisis data.

IDS Disadvantages

- Sensor IDS tidak dapat menghentikan paket yang telah memicu peringatan dan kurang membantu dalam mendeteksi virus email dan serangan otomatis, seperti worm.

- Menyetel sensor IDS untuk mencapai tingkat deteksi intrusi yang diharapkan bisa sangat memakan waktu. Pengguna yang menerapkan tindakan respons sensor IDS harus memiliki kebijakan keamanan yang dirancang dengan baik dan pemahaman operasional yang baik tentang penerapan IDS mereka.

- Implementasi IDS lebih rentan terhadap teknik penghindaran keamanan jaringan karena tidak inline.

IPS Advantages

- Sensor IPS dapat dikonfigurasi untuk menjatuhkan paket pemicu, paket yang terkait dengan koneksi, atau paket dari alamat IP sumber.

- Karena sensor IPS inline, mereka dapat menggunakan normalisasi aliran. Normalisasi aliran adalah teknik yang digunakan untuk merekonstruksi aliran data ketika serangan terjadi pada beberapa segmen data.

IPS Disadvantages

- Karena diterapkan secara inline, kesalahan, kegagalan, dan membebani sensor IPS dengan terlalu banyak lalu lintas dapat berdampak negatif pada kinerja jaringan.

- Sensor IPS dapat memengaruhi kinerja jaringan dengan memperkenalkan latensi dan jitter.

- Sensor IPS harus berukuran dan diimplementasikan dengan tepat sehingga aplikasi yang sensitif terhadap waktu, seperti VoIP, tidak terpengaruh.

Anda dapat menggunakan IPS dan IDS. Menggunakan salah satu teknologi ini tidak meniadakan penggunaan yang lain. Padahal, teknologi IDS dan IPS bisa saling melengkapi.

Misalnya, IDS dapat diimplementasikan untuk memvalidasi operasi IPS karena IDS dapat dikonfigurasi untuk inspeksi paket yang lebih dalam secara offline. Hal ini memungkinkan IPS untuk fokus pada pola lalu lintas yang lebih sedikit tetapi lebih kritis sebaris.

Memutuskan implementasi mana yang akan digunakan didasarkan pada tujuan keamanan organisasi sebagaimana dinyatakan dalam kebijakan keamanan jaringan mereka.

Types of IPS

Ada dua jenis IPS utama yang tersedia: IPS berbasis host dan IPS berbasis jaringan.

Host-based IPS

Host-based IPS (HIPS) adalah perangkat lunak yang diinstal pada host untuk memantau dan menganalisis aktivitas yang mencurigakan. Keuntungan signifikan dari HIPS adalah dapat memantau dan melindungi sistem operasi dan proses sistem kritis yang khusus untuk host tersebut. Dengan pengetahuan rinci tentang sistem operasi, HIPS dapat memantau aktivitas abnormal dan mencegah host menjalankan perintah yang tidak sesuai dengan perilaku umum. Perilaku mencurigakan atau berbahaya ini mungkin termasuk pembaruan registri yang tidak sah, perubahan pada direktori sistem, menjalankan program penginstalan, dan aktivitas yang menyebabkan buffer overflows. Lalu lintas jaringan juga dapat dipantau untuk mencegah tuan rumah berpartisipasi dalam serangan penolakan layanan (DoS) atau menjadi bagian dari sesi FTP terlarang.

HIPS dapat dianggap sebagai kombinasi dari perangkat lunak antivirus, perangkat lunak antimalware, dan firewall. Dikombinasikan dengan IPS berbasis jaringan, HIPS adalah alat yang efektif dalam memberikan perlindungan tambahan untuk host.

Kelemahan HIPS adalah hanya beroperasi di tingkat lokal. Itu tidak memiliki tampilan lengkap jaringan, atau peristiwa terkoordinasi yang mungkin terjadi di seluruh jaringan. Agar efektif dalam jaringan, HIPS harus diinstal pada setiap host dan memiliki dukungan untuk setiap sistem operasi. Tabel tersebut mencantumkan kelebihan dan kekurangan HIPS.

| Advantages | Disadvantages |

|---|---|

| Provides protection specific to a host operating systemProvides operating system and application level protectionProtects the host after the message is decrypted | Operating system dependentMust be installed on all hosts |

Network-based IPS

IPS berbasis jaringan dapat diimplementasikan menggunakan perangkat IPS khusus atau non-khusus. Implementasi IPS berbasis jaringan merupakan komponen penting dari pencegahan intrusi. Ada solusi IDS/IPS berbasis host, tetapi ini harus diintegrasikan dengan implementasi IPS berbasis jaringan untuk memastikan arsitektur keamanan yang kuat.

Sensor mendeteksi aktivitas berbahaya dan tidak sah secara real time dan dapat mengambil tindakan saat diperlukan. Seperti yang ditunjukkan pada gambar, sensor ditempatkan di titik jaringan yang ditentukan. Ini memungkinkan manajer keamanan untuk memantau aktivitas jaringan saat itu terjadi, terlepas dari lokasi target serangan.

Sample IPS Sensor Deployment

Specialized Security Appliances

Ada berbagai peralatan keamanan khusus yang tersedia. Berikut adalah beberapa contoh.

AMP

Cisco Advanced Malware Protection (AMP) adalah solusi analisis dan perlindungan malware canggih kelas perusahaan. Ini memberikan perlindungan malware yang komprehensif untuk organisasi sebelum, selama, dan setelah serangan:

- Sebelum serangan, AMP memperkuat pertahanan dan melindungi dari ancaman yang diketahui dan yang muncul.

- Selama serangan, AMP mengidentifikasi dan memblokir jenis file yang melanggar kebijakan, upaya eksploitasi, dan file berbahaya agar tidak menyusup ke jaringan.

- Setelah serangan, atau setelah file pertama kali diperiksa, AMP melampaui kemampuan deteksi point-in-time dan terus memantau dan menganalisis semua aktivitas dan lalu lintas file, terlepas dari disposisi, mencari indikasi perilaku berbahaya. Jika file dengan disposisi yang tidak diketahui atau yang sebelumnya dianggap “baik” mulai berperilaku buruk, AMP akan mendeteksinya dan langsung memberi tahu tim keamanan dengan indikasi penyusupan. Ini kemudian memberikan visibilitas ke tempat asal malware, sistem apa yang terpengaruh, dan apa yang dilakukan malware.

AMP mengakses intelijen keamanan kolektif dari Cisco Talos Security Intelligence and Research Group. Talos mendeteksi dan menghubungkan ancaman secara real time menggunakan jaringan pendeteksi ancaman terbesar di dunia.

WSA

Cisco Web Security Appliance (WSA) adalah gateway web aman yang menggabungkan perlindungan terkemuka untuk membantu organisasi mengatasi tantangan yang berkembang dalam mengamankan dan mengendalikan lalu lintas web. WSA melindungi jaringan dengan secara otomatis memblokir situs berisiko dan menguji situs yang tidak dikenal sebelum mengizinkan pengguna mengaksesnya. WSA memberikan perlindungan malware, visibilitas dan kontrol aplikasi, kontrol kebijakan penggunaan yang dapat diterima, pelaporan yang mendalam, dan mobilitas yang aman.

Sementara WSA melindungi jaringan dari intrusi malware, itu tidak memberikan perlindungan bagi pengguna yang ingin terhubung ke internet langsung di luar jaringan yang dilindungi, seperti di layanan Wi-Fi publik. Dalam hal ini, PC pengguna dapat terinfeksi malware yang kemudian dapat menyebar ke jaringan dan perangkat lain. Untuk membantu melindungi PC pengguna dari jenis infeksi malware ini, ada Cisco Cloud Web Security (CWS).

CWS bersama dengan WSA memberikan perlindungan komprehensif terhadap malware dan dampak terkait. Solusi Cisco CWS memberlakukan komunikasi yang aman ke dan dari internet dan memberikan pekerja jarak jauh tingkat keamanan yang sama dengan karyawan di lokasi saat menggunakan laptop yang dikeluarkan oleh perusahaan. Cisco CWS menggabungkan dua fungsi utama, pemfilteran web dan keamanan web, dan keduanya disertai dengan pelaporan terpusat yang ekstensif.

ESA

Cisco Email Security Appliance (ESA)/ Cisco Cloud Email Security membantu mengurangi ancaman berbasis email. Cisco ESA membela sistem email yang sangat penting.

Cisco ESA terus diperbarui oleh umpan waktu nyata dari Cisco Talos, yang mendeteksi dan menghubungkan ancaman menggunakan sistem pemantauan basis data di seluruh dunia.

Ini adalah beberapa fitur utama ESA:

- Global threat intelligence – Cisco Talos memberikan tampilan 24 jam ke aktivitas lalu lintas global. Ini menganalisis anomali, mengungkap ancaman baru, dan memantau tren lalu lintas.

- Spam blocking – Pertahanan berlapis-lapis menggabungkan lapisan luar pemfilteran berdasarkan reputasi pengirim dan lapisan pemfilteran dalam yang melakukan analisis mendalam terhadap pesan.

- Advanced malware protection – Termasuk AMP yang memanfaatkan jaringan intelijen keamanan cloud yang luas dari Sourcefire. Ini memberikan perlindungan di seluruh rangkaian serangan sebelum, selama, dan setelah serangan.

- Outbound message control – Mengontrol pesan keluar untuk membantu memastikan bahwa pesan penting mematuhi standar industri dan dilindungi dalam perjalanan.

Security Services

Traffic Control with ACLs

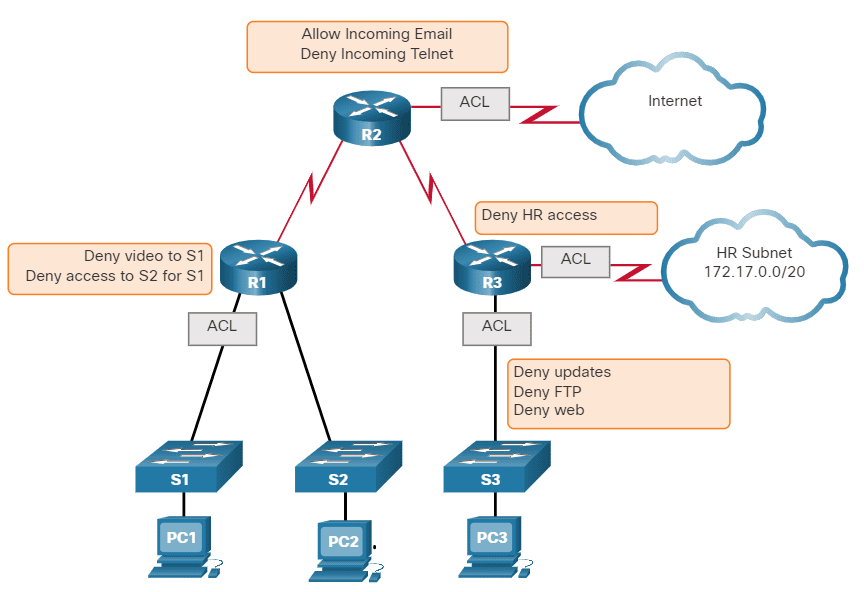

Access Control List (ACL) adalah serangkaian perintah yang mengontrol apakah perangkat meneruskan atau menjatuhkan paket berdasarkan informasi yang ditemukan di header paket. Saat dikonfigurasi, ACL melakukan tugas berikut:

- Mereka membatasi lalu lintas jaringan untuk meningkatkan kinerja jaringan. Misalnya, jika kebijakan perusahaan tidak mengizinkan lalu lintas video di jaringan, ACL yang memblokir lalu lintas video dapat dikonfigurasi dan diterapkan. Ini akan sangat mengurangi beban jaringan dan meningkatkan kinerja jaringan.

- Mereka menyediakan kontrol arus lalu lintas. ACL dapat membatasi pengiriman pembaruan perutean untuk memastikan bahwa pembaruan berasal dari sumber yang dikenal.

- Mereka menyediakan tingkat keamanan dasar untuk akses jaringan. ACL dapat mengizinkan satu host untuk mengakses bagian dari jaringan dan mencegah host lain mengakses area yang sama. Misalnya, akses ke jaringan Sumber Daya Manusia dapat dibatasi untuk pengguna yang berwenang.

- Mereka menyaring lalu lintas berdasarkan jenis lalu lintas. Misalnya, ACL dapat mengizinkan lalu lintas email, tetapi memblokir semua lalu lintas Telnet.

- Mereka menyaring host untuk mengizinkan atau menolak akses ke layanan jaringan. ACL dapat mengizinkan atau menolak pengguna untuk mengakses jenis file, seperti FTP atau HTTP.

Selain mengizinkan atau menolak lalu lintas, ACL dapat digunakan untuk memilih jenis lalu lintas yang akan dianalisis, diteruskan, atau diproses dengan cara lain. Misalnya, ACL dapat digunakan untuk mengklasifikasikan lalu lintas untuk mengaktifkan pemrosesan prioritas. Kemampuan ini mirip dengan memiliki tiket VIP di konser atau acara olahraga. Pass VIP memberikan tamu tertentu hak istimewa yang tidak ditawarkan kepada pemegang tiket masuk umum, seperti prioritas masuk atau bisa memasuki area terlarang.

Gambar menunjukkan topologi sampel dengan ACL diterapkan ke router R1, R2, dan R3.

What Is an ACL?

ACLs: Important Features

Dua jenis Cisco IPv4 ACL adalah standar dan diperpanjang. ACL standar dapat digunakan untuk mengizinkan atau menolak lalu lintas hanya dari alamat IPv4 sumber. Tujuan paket dan port yang terlibat tidak dievaluasi.

Extended ACL menyaring paket IPv4 berdasarkan beberapa atribut yang meliputi:

- Jenis protokol

- Alamat IPv4 sumber

- Alamat IPv4 tujuan

- Sumber port TCP atau UDP

- Port TCP atau UDP tujuan

- Informasi jenis protokol opsional untuk kontrol yang lebih baik

ACL standar dan diperpanjang dapat dibuat menggunakan nomor atau nama untuk mengidentifikasi ACL dan daftar pernyataannya.

Menggunakan ACL bernomor adalah metode yang efektif untuk menentukan jenis ACL pada jaringan yang lebih kecil dengan lalu lintas yang lebih homogen. Namun, sejumlah tidak memberikan informasi tentang tujuan ACL. Untuk alasan ini, nama dapat digunakan untuk mengidentifikasi Cisco ACL.

Dengan mengonfigurasi pencatatan ACL, pesan ACL dapat dibuat dan dicatat ketika lalu lintas memenuhi kriteria izin atau penolakan yang ditentukan dalam ACL.

Cisco ACL juga dapat dikonfigurasi untuk hanya mengizinkan lalu lintas TCP yang memiliki set bit ACK atau RST, sehingga hanya lalu lintas dari sesi TCP yang ditetapkan yang diizinkan. Ini dapat digunakan untuk menolak lalu lintas TCP apa pun dari luar jaringan yang mencoba membuat sesi TCP baru.

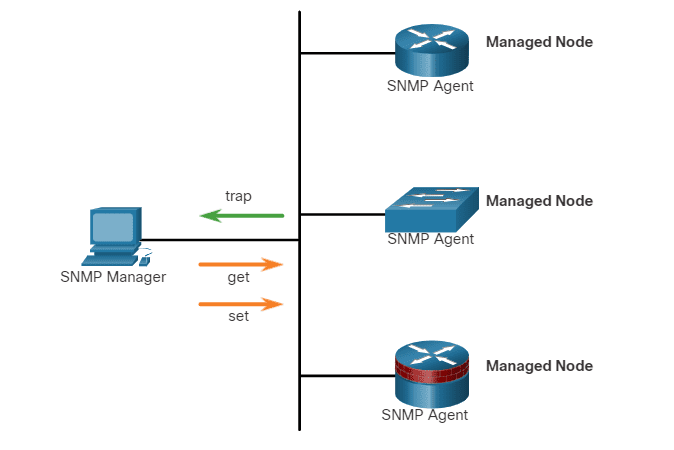

SNMP

Simple Network Management Protocol (SNMP) memungkinkan administrator untuk mengelola perangkat akhir seperti server, workstation, router, switch, dan peralatan keamanan, pada jaringan IP. Ini memungkinkan administrator jaringan untuk memantau dan mengelola kinerja jaringan, menemukan dan memecahkan masalah jaringan, dan merencanakan pertumbuhan jaringan.

SNMP adalah protokol lapisan aplikasi yang menyediakan format pesan untuk komunikasi antara manajer dan agen.

Seperti yang ditunjukkan pada gambar, sistem SNMP terdiri dari dua elemen.

Manajer SNMP yang menjalankan perangkat lunak manajemen SNMP.

Agen SNMP yang merupakan node yang dipantau dan dikelola.

Manajemen Informasi Base (MIB) adalah database pada agen yang menyimpan data dan statistik operasional tentang perangkat.

Untuk mengkonfigurasi SNMP pada perangkat jaringan, pertama-tama perlu untuk menentukan hubungan antara manajer dan agen.

Manajer SNMP adalah bagian dari sistem manajemen jaringan (NMS). Manajer SNMP menjalankan perangkat lunak manajemen SNMP. Seperti yang ditunjukkan pada gambar, manajer SNMP dapat mengumpulkan informasi dari agen SNMP dengan menggunakan tindakan “mendapatkan” dan dapat mengubah konfigurasi pada agen dengan menggunakan tindakan “mengatur”. Selain itu, agen SNMP dapat meneruskan informasi secara langsung ke manajer jaringan dengan menggunakan “perangkap”.

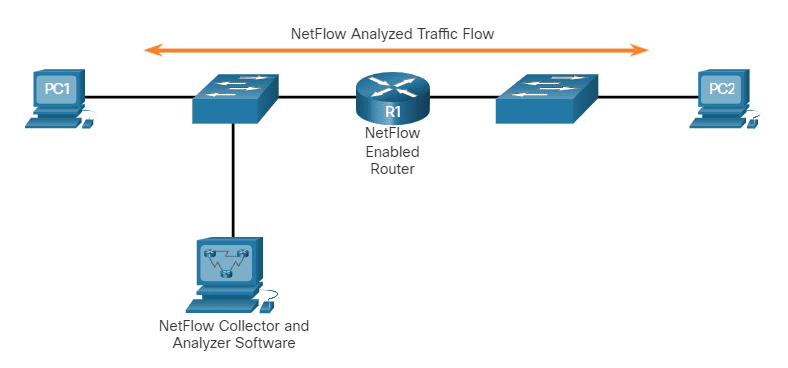

NetFlow

NetFlow adalah teknologi Cisco IOS yang menyediakan statistik pada paket yang mengalir melalui router Cisco atau switch multilayer. Sementara SNMP mencoba untuk menyediakan berbagai fitur dan opsi manajemen jaringan yang sangat luas, NetFlow berfokus pada penyediaan statistik pada paket IP yang mengalir melalui perangkat jaringan.

NetFlow menyediakan data untuk memungkinkan pemantauan jaringan dan keamanan, perencanaan jaringan, analisis lalu lintas untuk memasukkan identifikasi kemacetan jaringan, dan akuntansi IP untuk tujuan penagihan. Misalnya, pada gambar, PC 1 terhubung ke PC 2 menggunakan aplikasi seperti HTTPS.

NetFlow in the Network

NetFlow dapat memantau koneksi aplikasi itu, melacak byte, dan jumlah paket untuk aliran aplikasi individual itu. Ini kemudian mendorong statistik ke server eksternal yang disebut kolektor NetFlow.

Teknologi NetFlow telah melihat beberapa generasi yang memberikan lebih banyak kecanggihan dalam mendefinisikan arus lalu lintas, tetapi “NetFlow asli” membedakan arus menggunakan kombinasi tujuh bidang. Jika salah satu bidang ini berbeda nilainya dari paket lain, paket dapat ditentukan dengan aman dari aliran yang berbeda:

- Alamat IP sumber

- Alamat IP tujuan

- Nomor port sumber

- Nomor port tujuan

- Jenis protokol lapisan 3

- Penandaan Jenis Layanan (ToS)

- Masukan antarmuka logis

Empat bidang pertama yang digunakan NetFlow untuk mengidentifikasi aliran harus familier. Alamat IP sumber dan tujuan, ditambah port sumber dan tujuan, mengidentifikasi koneksi antara aplikasi sumber dan tujuan. Jenis protokol Layer 3 mengidentifikasi jenis header yang mengikuti header IP (biasanya TCP atau UDP, tetapi opsi lain termasuk ICMP). Byte ToS di header IPv4 menyimpan informasi tentang bagaimana perangkat harus menerapkan aturan kualitas layanan (QoS) ke paket dalam aliran itu.

Port Mirroring

Sebuah penganalisis paket (juga dikenal sebagai sniffer paket atau sniffer lalu lintas) biasanya perangkat lunak yang menangkap paket yang masuk dan keluar dari kartu antarmuka jaringan (NIC). Tidak selalu mungkin atau diinginkan untuk memiliki penganalisis paket pada perangkat yang sedang dipantau. Kadang-kadang lebih baik di stasiun terpisah yang ditunjuk untuk menangkap paket.

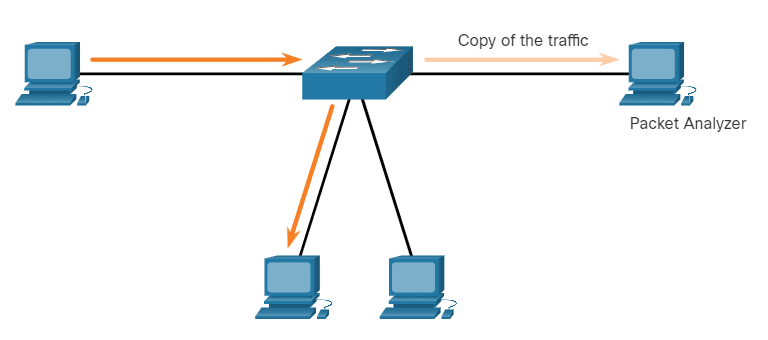

Karena switch jaringan dapat mengisolasi lalu lintas, sniffer lalu lintas atau monitor jaringan lainnya, seperti IDS, tidak dapat mengakses semua lalu lintas pada segmen jaringan. Pencerminan port adalah fitur yang memungkinkan sakelar membuat salinan duplikat lalu lintas yang melewati sakelar, dan kemudian mengirimkannya ke port dengan monitor jaringan terpasang. Lalu lintas asli diteruskan dengan cara biasa. Contoh port mirroring diilustrasikan pada gambar.

Traffic Sniffing Using a Switch

Syslog Servers

Ketika peristiwa tertentu terjadi di jaringan, perangkat jaringan memiliki mekanisme tepercaya untuk memberi tahu administrator dengan pesan sistem terperinci. Pesan-pesan ini dapat berupa non-kritis atau signifikan. Administrator jaringan memiliki berbagai pilihan untuk menyimpan, menafsirkan, dan menampilkan pesan-pesan ini, dan untuk diberitahu tentang pesan-pesan yang dapat memiliki dampak terbesar pada infrastruktur jaringan.

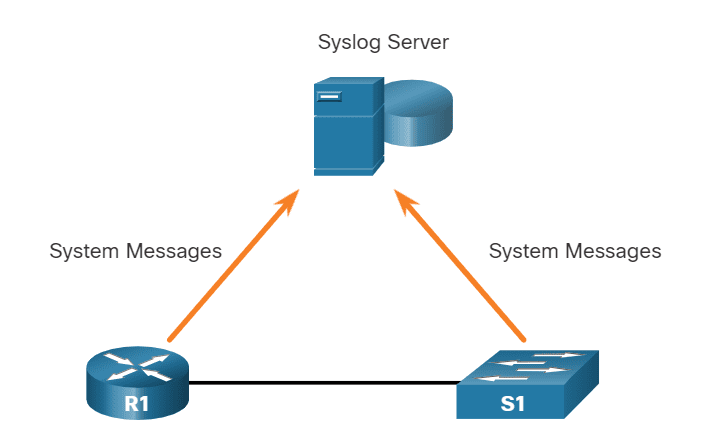

Metode yang paling umum untuk mengakses pesan sistem adalah dengan menggunakan protokol yang disebut syslog.

Banyak perangkat jaringan mendukung syslog, termasuk router, switch, server aplikasi, firewall, dan peralatan jaringan lainnya. Protokol syslog memungkinkan perangkat jaringan untuk mengirim pesan sistem mereka melalui jaringan ke server syslog seperti yang ditunjukkan pada gambar.

Layanan syslog logging menyediakan tiga fungsi utama:

- Kemampuan untuk mengumpulkan informasi logging untuk pemantauan dan pemecahan masalah

- Kemampuan untuk memilih jenis informasi logging yang ditangkap

- Kemampuan untuk menentukan tujuan pesan syslog yang diambil

NTP

Penting untuk menyinkronkan waktu di semua perangkat di jaringan karena semua aspek pengelolaan, pengamanan, pemecahan masalah, dan perencanaan jaringan memerlukan stempel waktu yang akurat dan konsisten. Ketika waktu tidak disinkronkan antar perangkat, tidak mungkin untuk menentukan urutan peristiwa yang terjadi di berbagai bagian jaringan.

Biasanya, pengaturan tanggal dan waktu pada perangkat jaringan dapat diatur menggunakan salah satu dari dua metode:

- Konfigurasi manual tanggal dan waktu

- Mengonfigurasi Protokol Waktu Jaringan (NTP)

Seiring pertumbuhan jaringan, menjadi sulit untuk memastikan bahwa semua perangkat infrastruktur beroperasi dengan waktu yang disinkronkan. Bahkan di lingkungan jaringan yang lebih kecil, metode manual tidak ideal. Jika perangkat di-boot ulang, bagaimana cara mendapatkan tanggal dan stempel waktu yang akurat?

Solusi yang lebih baik adalah mengkonfigurasi NTP di jaringan. Protokol ini memungkinkan router di jaringan untuk menyinkronkan pengaturan waktu mereka dengan server NTP. Sekelompok klien NTP yang memperoleh informasi waktu dan tanggal dari satu sumber memiliki pengaturan waktu yang lebih konsisten. Ketika NTP diimplementasikan di jaringan, NTP dapat diatur untuk menyinkronkan ke jam utama pribadi atau dapat menyinkronkan ke server NTP yang tersedia untuk umum di Internet.

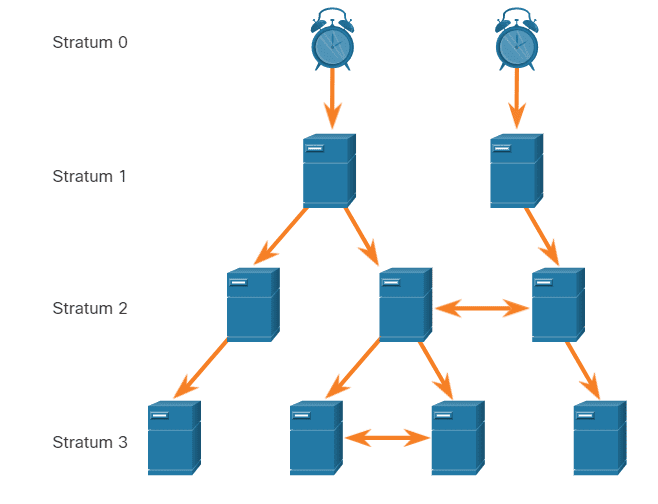

Jaringan NTP menggunakan sistem hierarki sumber waktu. Setiap tingkat dalam sistem hierarki ini disebut strata. Level stratum didefinisikan sebagai jumlah hop count dari sumber otoritatif. Waktu yang disinkronkan didistribusikan ke seluruh jaringan menggunakan NTP. Gambar tersebut menampilkan contoh jaringan NTP.

NTP Stratum Levels

Server NTP diatur dalam tiga level yang dikenal sebagai strata:

- Stratum 0 – Jaringan NTP mendapatkan waktu dari sumber waktu otoritatif. Sumber waktu otoritatif ini, juga disebut sebagai perangkat stratum 0, adalah perangkat ketepatan waktu presisi tinggi yang diasumsikan akurat dan dengan sedikit atau tanpa penundaan yang terkait dengannya.

- Stratum 1 – Perangkat stratum 1 terhubung langsung ke sumber waktu otoritatif. Mereka bertindak sebagai standar waktu jaringan utama.

- Stratum 2 and lower strata – Server strata 2 terhubung ke perangkat strata 1 melalui koneksi jaringan. Perangkat stratum 2, seperti klien NTP, menyinkronkan waktu mereka menggunakan paket NTP dari server strata 1. Mereka juga dapat bertindak sebagai server untuk perangkat strata 3.

Nomor strata yang lebih kecil menunjukkan bahwa server lebih dekat ke sumber waktu resmi daripada nomor strata yang lebih besar. Semakin besar jumlah strata, semakin rendah tingkat strata. Jumlah hop maksimum adalah 15. Stratum 16, tingkat strata terendah, menunjukkan bahwa perangkat tidak sinkron. Server waktu pada tingkat strata yang sama dapat dikonfigurasi untuk bertindak sebagai rekan dengan server waktu lain pada tingkat strata yang sama untuk cadangan atau verifikasi waktu.

AAA Servers

Tabel tersebut mencantumkan tiga fungsi keamanan independen yang disediakan oleh kerangka arsitektur AAA.

| AAA Provides | Description |

|---|---|

| Authentication | Users and administrators must prove that they are who they say they are.Authentication can be established using username and password combinations, challenge and response questions, token cards, and other methods.AAA authentication provides a centralized way to control access to the network. |

| Authorization | After the user is authenticated, authorization services determine which resources the user can access and which operations the user is allowed to perform.An example is “User ‘student’ can access host serverXYZ using SSH only.” |

| Accounting | Accounting records what the user does, including what is accessed, the amount of time the resource is accessed, and any changes that were made.Accounting keeps track of how network resources are used.An example is “User ‘student’ accessed host serverXYZ using SSH for 15 minutes.” |

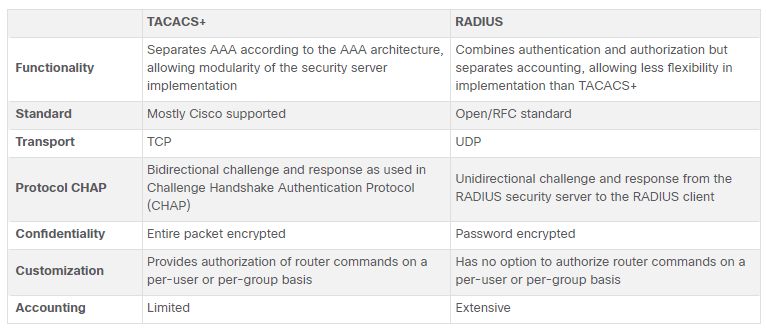

Terminal Access Controller Access-Control System Plus (TACACS+) dan Remote Authentication Dial-In User Service (RADIUS) keduanya merupakan protokol otentikasi yang digunakan untuk berkomunikasi dengan server AAA. Apakah TACACS+ atau RADIUS dipilih tergantung pada kebutuhan organisasi.

Sementara protokol kedua dapat digunakan untuk berkomunikasi antara router dan server AAA, TACACS+ dianggap sebagai protokol yang lebih aman. Ini karena semua pertukaran protokol TACACS+ dienkripsi, sedangkan RADIUS hanya mengenkripsi kata sandi pengguna. RADIUS tidak mengenkripsi nama pengguna, informasi akuntansi, atau informasi lainnya yang dibawa dalam pesan RADIUS.

Tabel perbedaan antara kedua protokol.

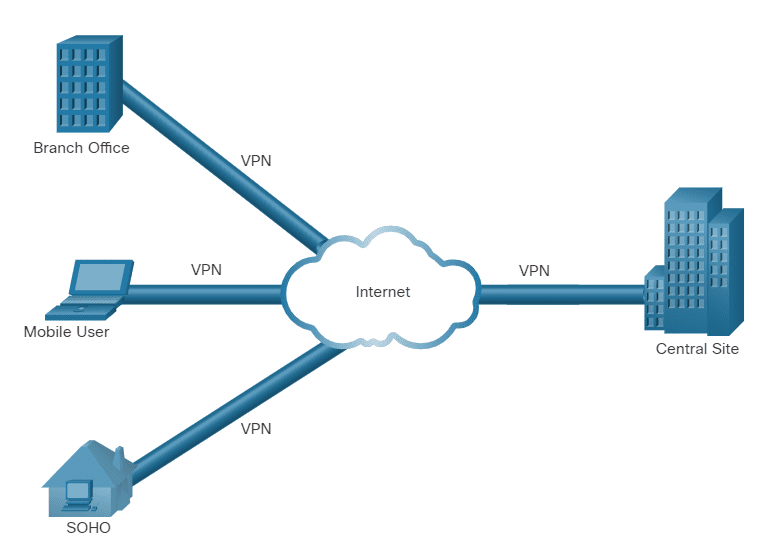

VPN

VPN adalah jaringan pribadi yang dibuat melalui jaringan publik, biasanya internet, seperti yang ditunjukkan pada gambar.

Alih-alih menggunakan koneksi fisik khusus, VPN menggunakan koneksi virtual yang dirutekan melalui internet dari organisasi ke situs jarak jauh. VPN pertama benar-benar terowongan IP yang tidak menyertakan otentikasi atau enkripsi data. Misalnya, Generic Routing Encapsulation (GRE) adalah protokol tunneling yang dikembangkan oleh Cisco yang dapat merangkum berbagai jenis paket protokol lapisan jaringan di dalam terowongan IP. Ini menciptakan tautan point-to-point virtual ke router Cisco di titik-titik jarak jauh melalui internetwork IP.

VPN bersifat virtual karena membawa informasi dalam jaringan pribadi, tetapi informasi tersebut sebenarnya diangkut melalui jaringan publik. VPN bersifat pribadi karena lalu lintas dienkripsi untuk menjaga kerahasiaan data saat diangkut melintasi jaringan publik.

VPN adalah lingkungan komunikasi di mana akses dikontrol secara ketat untuk mengizinkan koneksi rekan dalam komunitas minat yang ditentukan. Kerahasiaan dicapai dengan mengenkripsi lalu lintas di dalam VPN. Saat ini, implementasi VPN yang aman dengan enkripsi inilah yang umumnya disamakan dengan konsep jaringan pribadi virtual.

Dalam pengertian yang paling sederhana, VPN menghubungkan dua titik akhir, seperti kantor jarak jauh ke kantor pusat, melalui jaringan publik, untuk membentuk koneksi logis. Koneksi logis dapat dibuat di Layer 2 atau Layer 3. Contoh umum dari Layer 3 VPN adalah GRE, Multiprotocol Label Switching (MPLS), dan IPsec. Layer 3 VPN dapat berupa koneksi situs point-to-point, seperti GRE dan IPsec, atau mereka dapat membangun konektivitas apa pun ke banyak situs menggunakan MPLS.

IPsec adalah rangkaian protokol yang dikembangkan dengan dukungan IETF untuk mencapai layanan aman melalui jaringan packet-switched IP.

Layanan IPsec memungkinkan untuk otentikasi, integritas, kontrol akses, dan kerahasiaan. Dengan IPsec, informasi yang dipertukarkan antara situs jarak jauh dapat dienkripsi dan diverifikasi. VPN biasanya digunakan dalam topologi situs-ke-situs untuk menghubungkan situs pusat dengan lokasi yang jauh secara aman. Mereka juga digunakan dalam topologi akses jarak jauh untuk menyediakan akses jarak jauh yang aman bagi pengguna eksternal yang bepergian atau bekerja dari rumah. VPN akses jarak jauh dan situs-ke-situs dapat digunakan menggunakan IPsec.