Footprinting adalah proses mengumpulkan informasi sebanyak mungkin tentang jaringan target, untuk mengidentifikasi berbagai cara untuk menyusup ke dalam sistem jaringan organisasi.

Footprinting adalah langkah pertama dari setiap serangan terhadap sistem informasi; penyerang mengumpulkan informasi sensitif yang tersedia untuk umum, yang digunakan untuk melakukan rekayasa sosial, serangan sistem dan jaringan, dll. yang menyebabkan kerugian finansial yang besar dan hilangnya reputasi bisnis.

Tujuan Utama

- Know Security Posture : Footprinting memungkinkan penyerang mengetahui postur keamanan eksternal dari organisasi target.

- Reduce Focus Area : Ini mengurangi area fokus penyerang pada area tertentu dari alamat IP, jaringan, nama domain, akses jarak jauh, dll.

- Identify Vulnerabilities : Ini memungkinkan penyerang untuk mengidentifikasi kerentanan dalam sistem target untuk memilih eksploitasi yang sesuai.

- Draw Network Map : Ini memungkinkan penyerang untuk menggambar peta atau menguraikan infrastruktur jaringan organisasi target untuk mengetahui tentang lingkungan aktual yang akan mereka hancurkan.

Objectives of Footprinting

Collect Network Information:

- Domain name

- Internal domain names

- Network blocks

- IP addresses of the reachable systems

- Rogue websites/private websites

- TCP and UDP services running

- Access control Mechanisms and ACL’s

- Networking protocols

- VPN Points

- IDSes running

- Analog/digital telephone numbers

- Authentication mechanisms

- System Enumeration

Collect System Information:

- User and group names

- System banners

- Routing tables

- SNMP information

- System architecture

- Remote system type

- System names

- Passwords

Collect Organization’s Information:

- Employee details

- Organization’s website

- Company directory

- Location details

- Address and phone numbers

- Comments in HTML source code

- Security policies implemented

- Web server links relevant to the organization

- Background of the organization

- News articles

- Press releases

Metode Footprinting

- Search Engine : Penyerang menggunakan mesin pencari untuk mengekstrak informasi tentang target seperti platform teknologi, detail karyawan, halaman login, portal intranet, dll. Yang membantu dalam melakukan rekayasa sosial dan jenis serangan sistem tingkat lanjut lainnya. Cache mesin pencari dan arsip internet juga dapat memberikan informasi sensitif yang telah dihapus dari World Wide Web (WWW).

- Google Hacking : Gunakan opsi Google Advanced Search untuk menemukan situs yang mungkin tertaut kembali ke situs web perusahaan target. Tindakan ini dapat mengekstrak informasi seperti partner, vendor, klien, dan afiliasi lain untuk situs target. Dengan opsi Google Advanced Search, kita dapat menelusuri web dengan lebih tepat dan akurat. Google Dorks: http://www.exploit-db.com

- Social Networking : Penyerang menggunakan trik manipulasi psikologis untuk mengumpulkan informasi sensitif dari situs jejaring sosial seperti Facebook, MySpace, LinkedIn, Twitter, Pinterest, Google+, dll. Penyerang membuat profil palsu di situs jejaring sosial dan kemudian menggunakan identitas palsu untuk memikat karyawan agar menyerahkan informasi sensitif mereka. Karyawan dapat memposting informasi pribadi seperti tanggal lahir, latar belakang pendidikan dan pekerjaan, nama pasangan, dll. dan informasi tentang perusahaan mereka seperti calon klien dan mitra bisnis, rahasia dagang bisnis, situs web, berita perusahaan yang akan datang, merger, akuisisi, dll. Penyerang mengumpulkan informasi tentang minat karyawan dengan melacak grup mereka, lalu menipu karyawan tersebut untuk mengungkapkan lebih banyak informasi.

- Website Footprinting : Teknik ini mengacu pada pemantauan dan analisis situs web organisasi target untuk mendapatkan informasi. Penyerang menggunakan informasi yang dikumpulkan untuk melakukan serangan jejak kaki dan rekayasa sosial lebih lanjut.

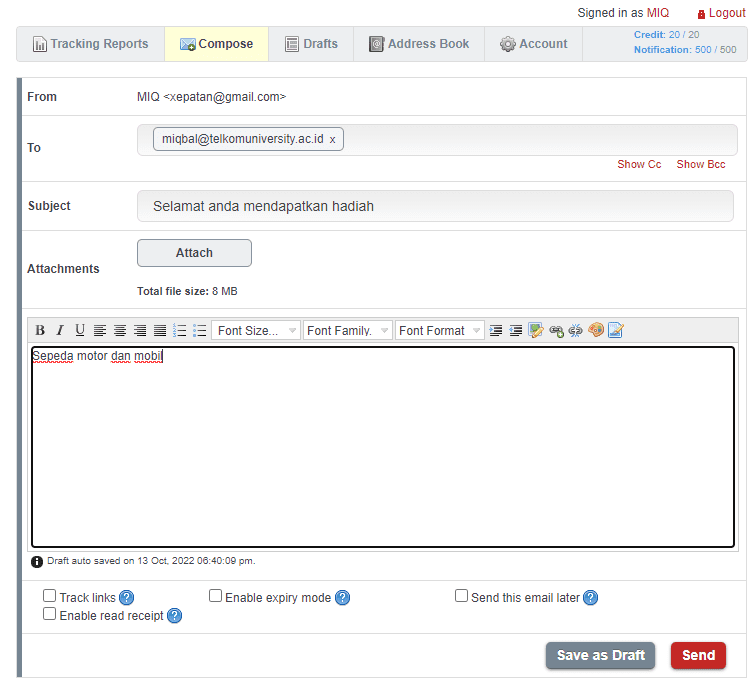

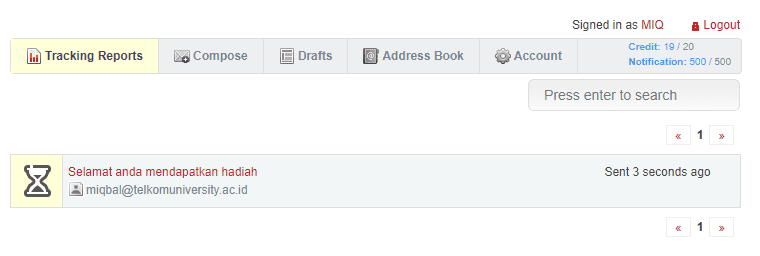

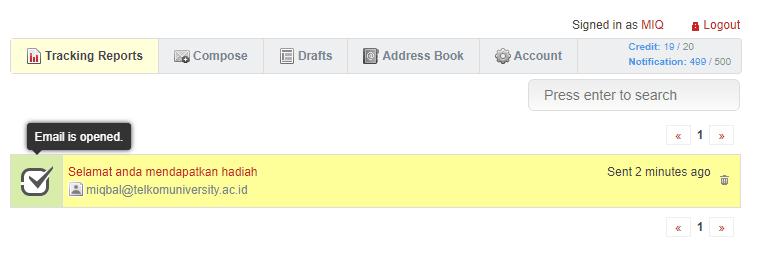

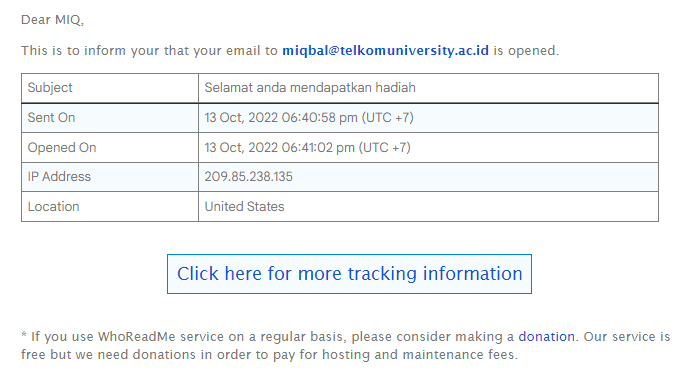

- Email Footprinting : Pelacakan email digunakan untuk memantau pengiriman email ke penerima yang dituju. Penyerang melacak email untuk mengumpulkan informasi tentang penerima target untuk melakukan manipulasi psikologis dan serangan lainnya.

- Competitive Intelligence : Proses mengidentifikasi, mengumpulkan, menganalisis, memverifikasi, dan menggunakan informasi tentang pesaing dari resource seperti Internet.

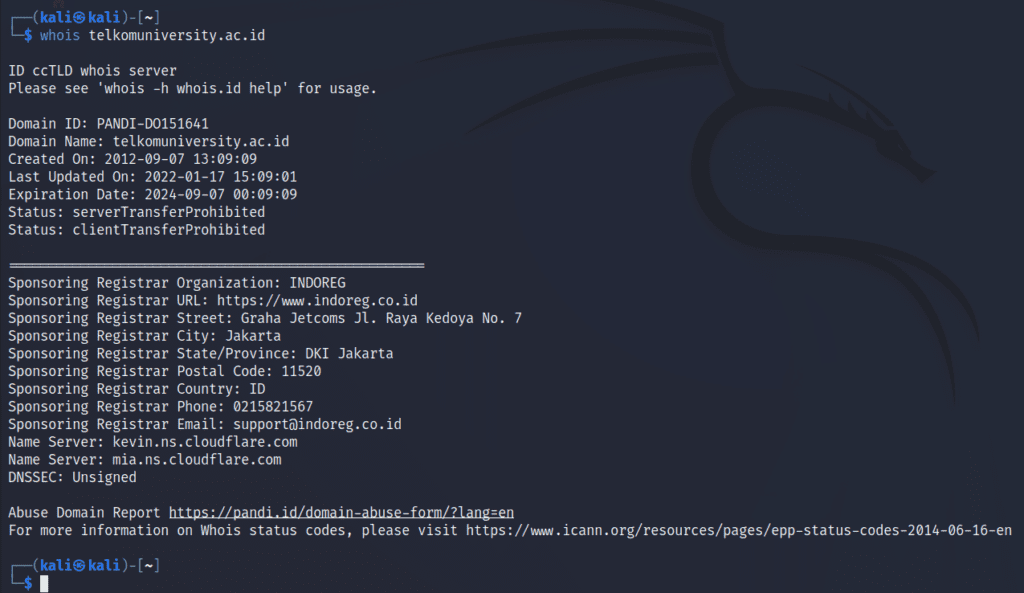

- WHOIS Footprinting : Databases WHOIS dikelola oleh Registri Internet Regional dan berisi informasi pribadi pemilik domain.

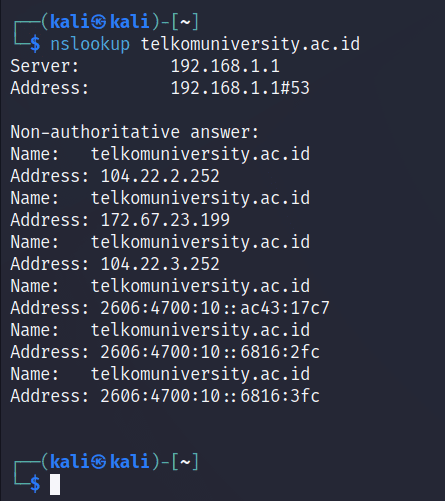

- DNS Footprinting : Penyerang dapat mengumpulkan informasi DNS untuk menentukan host kunci dalam jaringan dan dapat melakukan serangan rekayasa sosial. DNS Records memberikan informasi penting tentang lokasi dan jenis server.

- Network Footprinting : Informasi jangkauan jaringan membantu penyerang membuat peta jaringan target.

- Social Engineering : Rekayasa sosial adalah seni mengeksploitasi perilaku manusia untuk mengekstrak informasi rahasia. Social Engineers bergantung pada fakta bahwa orang tidak menyadari informasi berharga mereka dan ceroboh dalam melindunginya.

Penanggulangan Footprinting

- Batasi karyawan untuk mengakses situs jejaring sosial dari jaringan organisasi

- Konfigurasi server web untuk menghindari kebocoran informasi

- Mendidik karyawan untuk menggunakan nama samaran di blog, grup, dan forum

- Jangan mengungkapkan informasi penting dalam siaran pers, laporan tahunan, katalog produk, dll.

- Batasi jumlah informasi yang dipublikasikan di situs web/Internet

- Gunakan teknik footprinting untuk menemukan dan menghapus informasi sensitif yang tersedia untuk umum

- Cegah search engine melakukan caching halaman web dan gunakan layanan pendaftaran anonim

- Terapkan kebijakan keamanan untuk mengatur informasi yang dapat diungkapkan karyawan kepada pihak ketiga

- Pisahkan DNS internal dan eksternal atau gunakan DNS terpisah, dan batasi transfer zona ke server resmi

- Nonaktifkan daftar direktori di server web

- Mendidik karyawan tentang berbagai trik dan risiko rekayasa sosial

- Pilih layanan privasi di basis data Whois Lookup

- Hindari penautan silang tingkat domain untuk aset penting

- Enkripsi dan kata sandi melindungi informasi sensitif

Website Footprinting

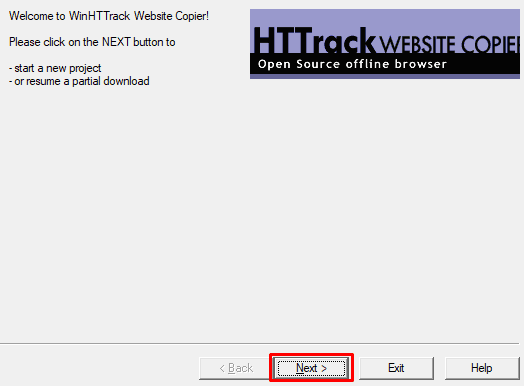

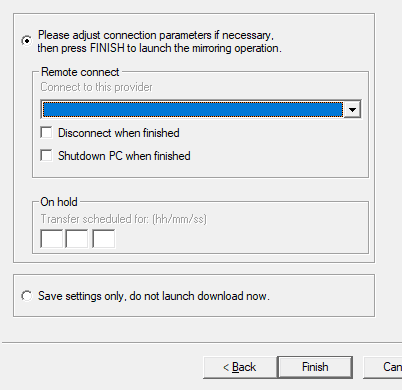

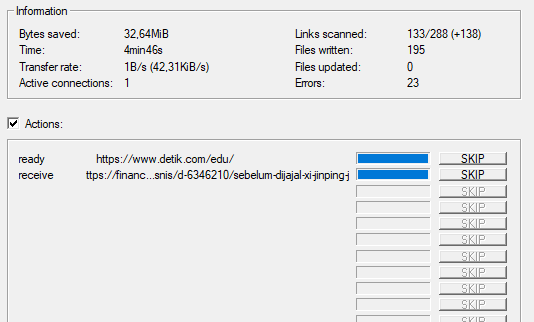

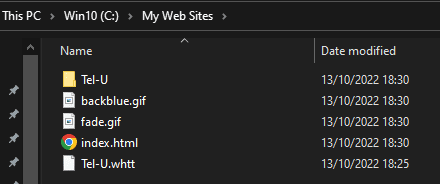

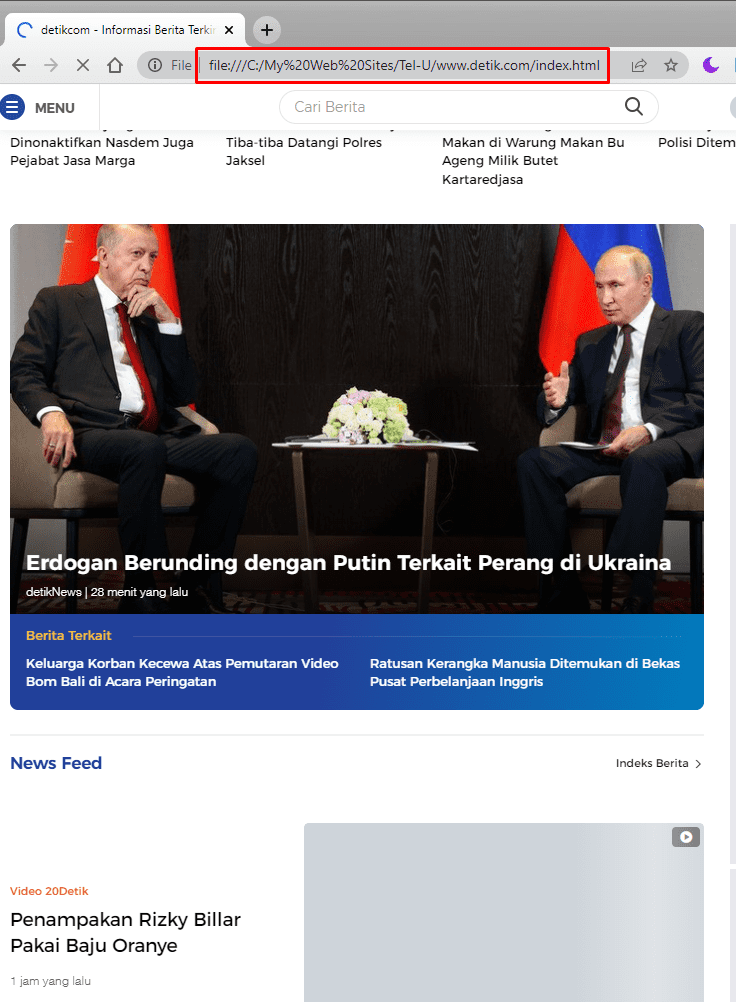

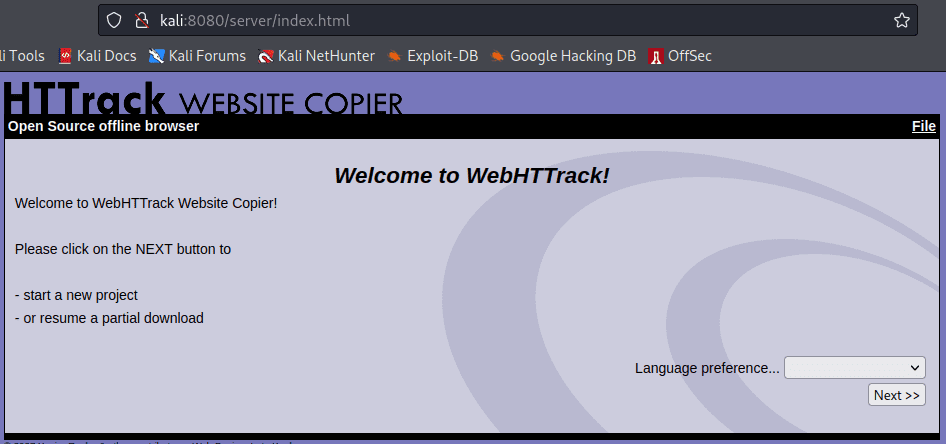

HTTrack Website Copier : https://www.httrack.com/

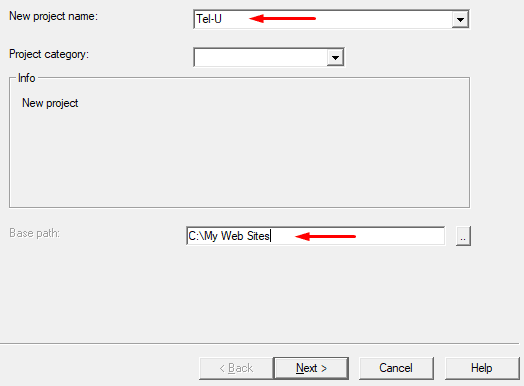

Nama Proyek dan Storage

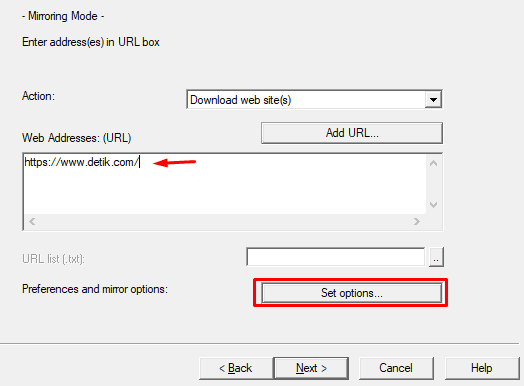

Website Target

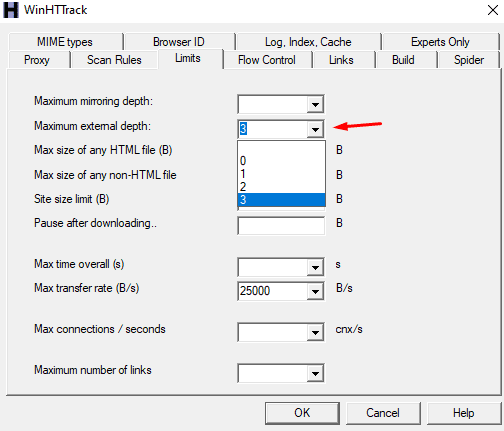

Kedalaman Download Link

Proses Mirroring

Buka hasil Mirroring

Hasil

Jenis lainnya untuk footprinting website : Ripper Copier, Teleport, dll

Status belum terbaca

Status telah terbuka

Notifikasi via email

Jenis lainnya untuk footprinting email: read notify, trace email, dll

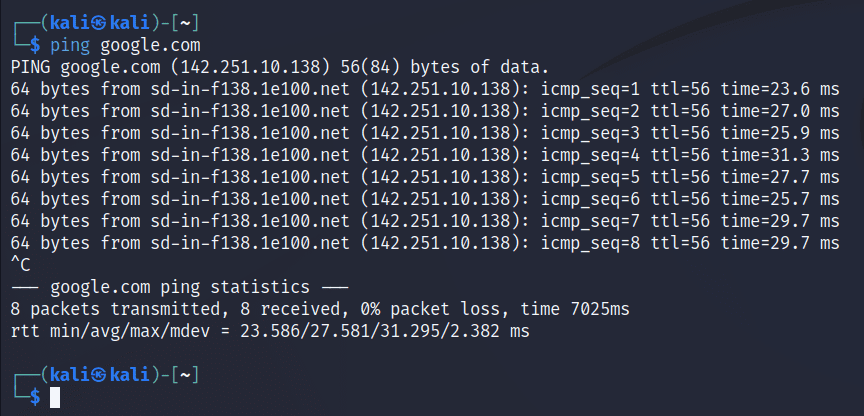

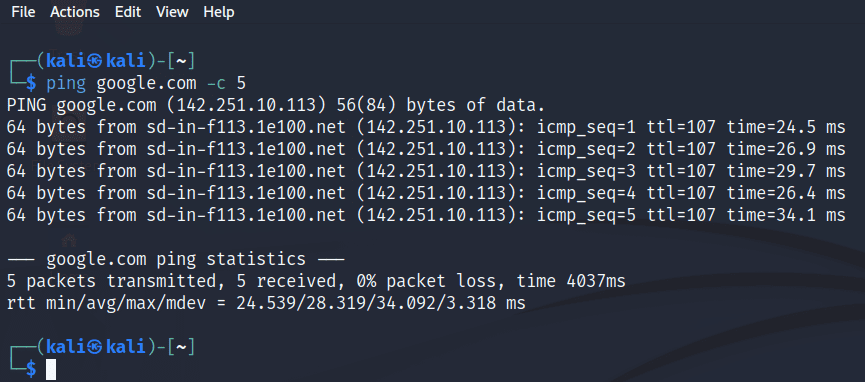

ICMP

option -c

WHOIS

NSLOOKUP

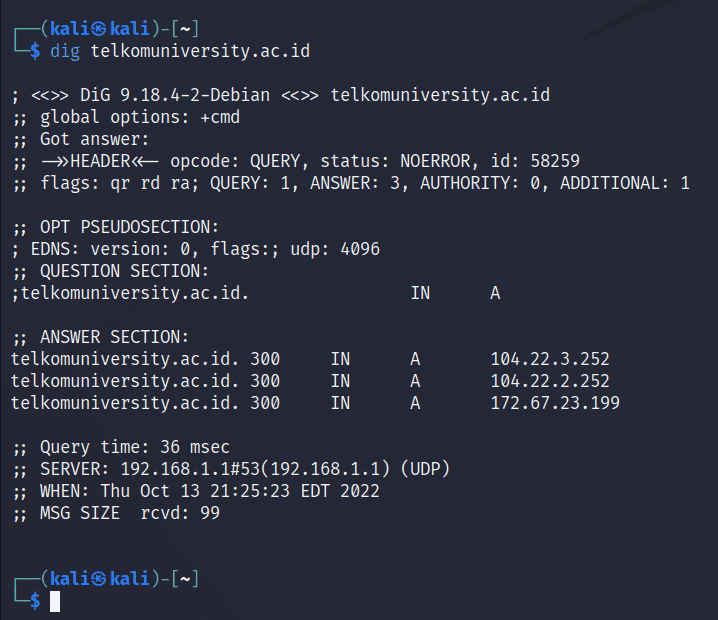

DIG

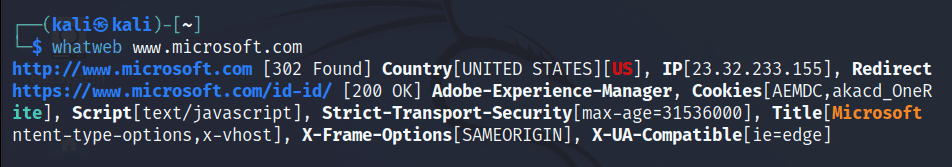

Whatweb

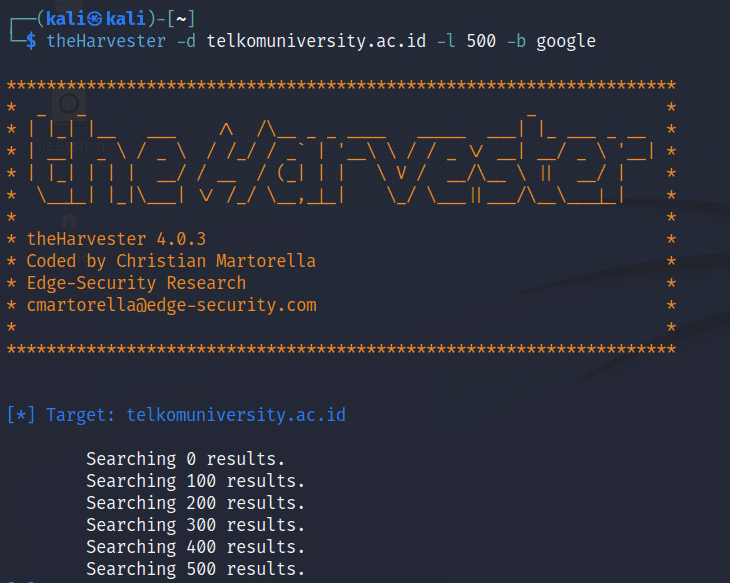

The Harvester

Ganti dengan yahoo dan duckduckgo

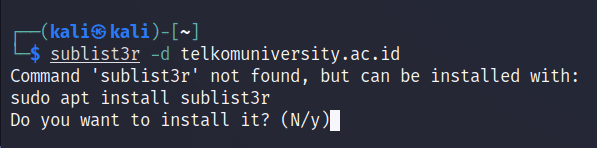

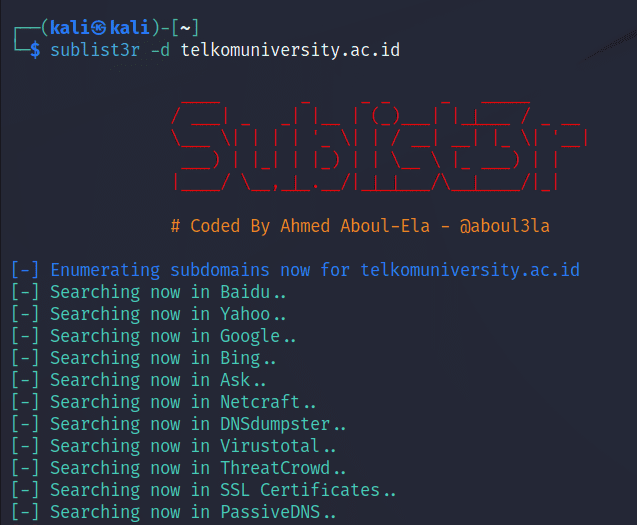

Sublist3r

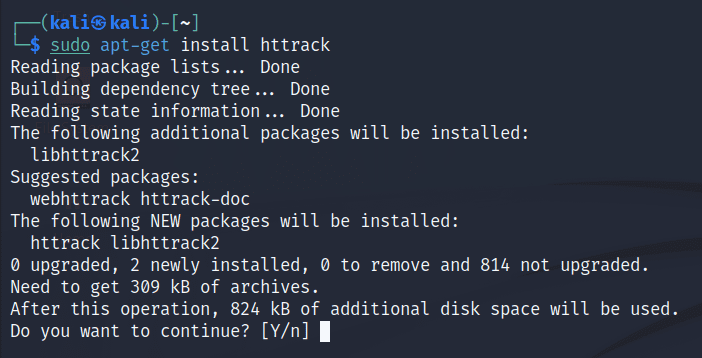

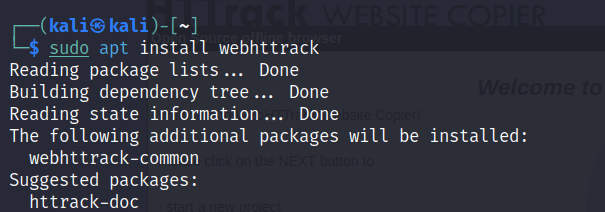

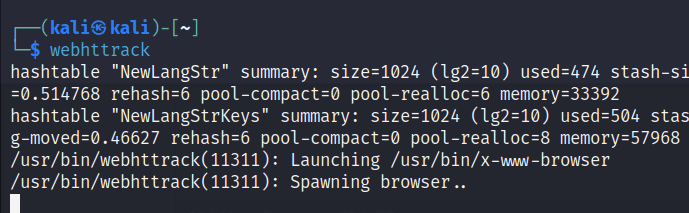

HTTrack

WEBSITE Footprinting

https://ping.eu/

https://website.informer.com/

https://sitecheck.sucuri.net/

https://archive.org/