Network adalah Sumber Target

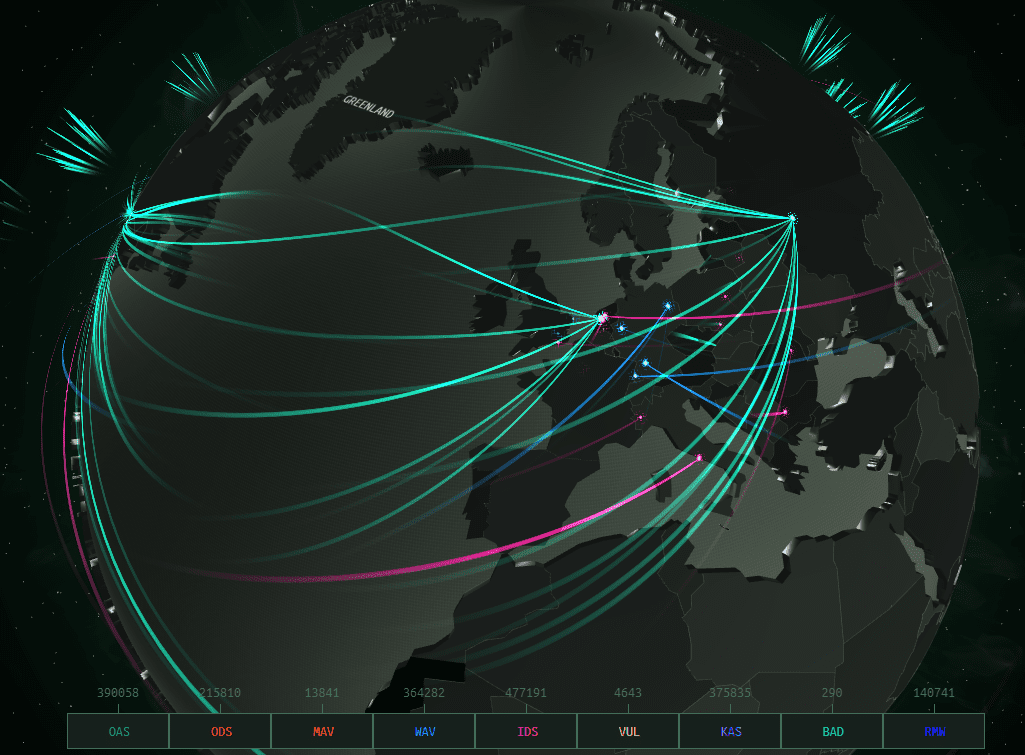

Perkembangan internet tidak terlepas dari konsep sebuah jaringan (network), network merupakan salah satu sumber pengiriman informasi dan juga sebagai target serangan untuk mengambil data atau menjatuhkan server. Kapersky membuat sebuah cyberthreat real time map (cybermap.kaspersky.com)

Pada gambar diatas memperlihatkan aktifitas kegiatan berbagai jenis serangan yang terjadi dari beberapa negara, hal ini menjadi dasar untuk kita untuk memperhatikan kondisi jaringan pribadi agar tidak menjadi target serangan.

Kebocoran data sebuah perusahaan yang diakibatkan dari serangan keamanan jaringan dapat mengganggu layanan e-commerce, menyebabkan hilangnya data bisnis, mengancam privasi orang, dan membahayakan integritas informasi.

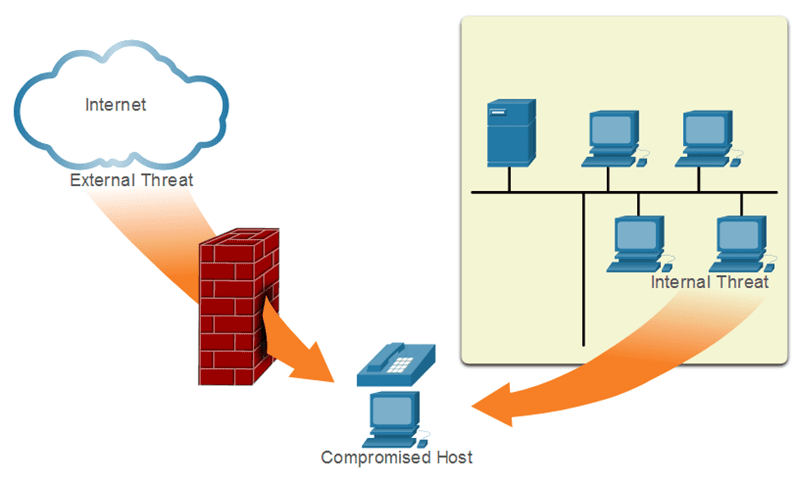

Vektor serangan adalah jalur di mana pelaku ancaman dapat memperoleh akses ke server, host, atau jaringan. Vektor serangan berasal dari dalam atau luar jaringan perusahaan. Pelaku ancaman dapat menargetkan jaringan melalui internet yang tujuannya untuk mengganggu operasi jaringan dan membuat serangan Denial of Service (DoS).

Berikut merupakan tabel yang menyebabkan kehilangan data dengan berbagai kelemahan yang ada

| Sebab | Akibat |

| Email/Social Networking | Vektor yang paling umum untuk kehilangan data termasuk aplikasi messagingdan situs media sosial. Misalnya, email atau WA yang disadap dapat ditangkap dan informasi rahasia terungkap. |

| Unencrypted Devices | Laptop perusahaan yang dicuri biasanya berisi data organisasi rahasia. Jika data tidak disimpan menggunakan algoritma enkripsi, pencuri dapat mengambil data rahasia yang berharga. |

| Cloud Storage Devices | Menyimpan data ke cloud memiliki banyak manfaat potensial. Namun, data sensitif dapat hilang jika akses ke cloud terganggu karena pengaturan keamanan yang lemah. |

| Removable Media | Jika tidak dibatasi seorang pegawai dapat melakukan transfer data tanpa izin ke drive USB. Risiko lainnya adalah drive USB yang berisi data perusahaan yang berharga dapat hilang atau terkena virus. |

| Hard Copy | Data rahasia harus dihancurkan jika tidak diperlukan lagi. Jika tidak, pelaku dapat mengambil laporan yang dibuang dan mendapatkan informasi berharga. |

| Improper Access Control | Password adalah garis pertahanan pertama. Kata sandi yang dicuri atau kata sandi yang lemah yang telah disusupi dapat memberi penyerang akses mudah ke data. |

Topologi Jaringan

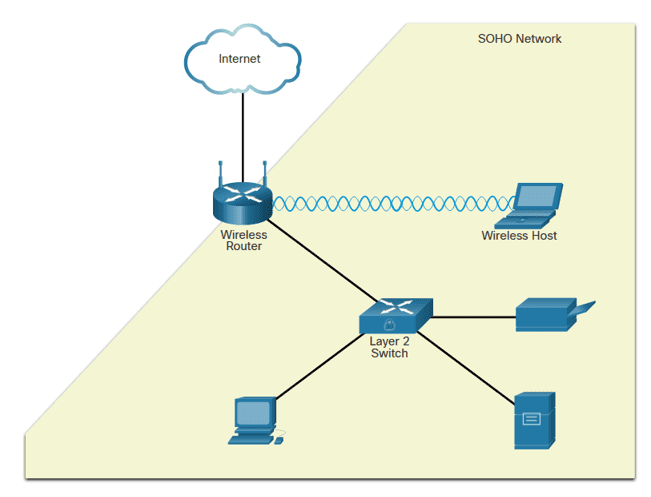

Small Office and Home Office Networks

Gambar dibawah menampilkan contoh SOHO yang diamankan dengan wireless router, pada user sudah menyediakan fitur firewall terintegrasi dan koneksi yang aman. Layer 2 Switch adalah switch yang memiliki berbagai langkah keamanan, menghubungkan port ke user yang menggunakan keamanan port ke jaringan SOHO. User yang terhubung ke perangkat wireless menggunakan teknologi enkripsi WPA2. Host biasanya memiliki aplikasi antivirus dan antimalware. Gabungan, langkah-langkah keamanan ini memberikan pertahanan yang komprehensif di berbagai lapisan jaringan.

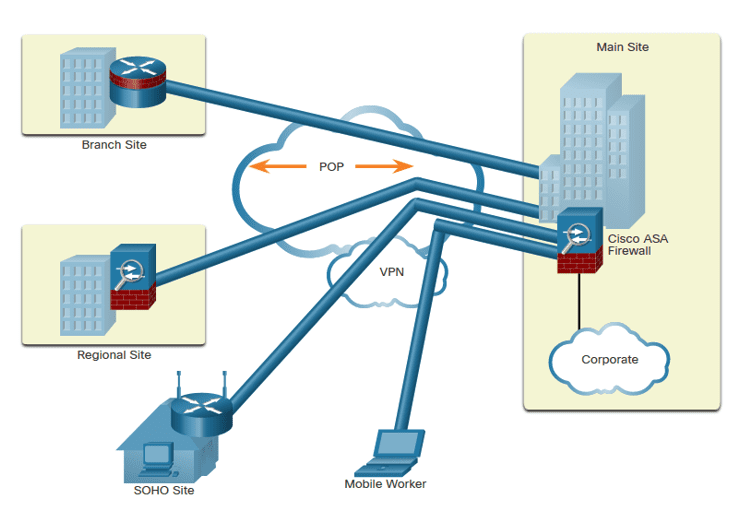

Wide Area Networks

Wide Area Networks (WAN) menjangkau area geografis yang luas, dengan menggunakan internet atau VPN. Sebuah perusahaan/organisasi harus memastikan transportasi yang aman untuk data yang bergerak saat berpindah antar situs melalui jaringan publik. Profesional network security harus menggunakan perangkat yang aman. Pada gambar, situs utama dilindungi oleh Adaptive Security Appliance (ASA), yang menyediakan fitur firewall stateful dan membangun Virtual Private Network (VPN) yang aman ke berbagai tujuan.

Data Center Networks

Situs-situs yang terhubung ke situs perusahaan menggunakan teknologi VPN dengan firewall ASA dan switch yang terintegrasi, karena menyimpan sejumlah besar informasi sensitif dan bisnis yang penting. Keamanan fisik tidak hanya melindungi akses ke fasilitas tetapi juga melindungi orang dan peralatan. Misalnya, alarm kebakaran, alat penyiram, rak server yang dikuatkan secara seismik (tahan gempa), pemanas berlebih, ventilasi, dan pendingin udara (HVAC), serta sistem UPS tersedia untuk melindungi orang, peralatan, dan data ketika mati lampu atau terjadi tegangan berlebih.

Keamanan fisik data center dapat dibagi menjadi dua area:

- Outside perimeter security – Dapat mencakup petugas keamanan di lokasi, pagar, gerbang, CCTV, dan alarm keamanan.

- Inside perimeter security – Ini dapat mencakup CCTV, detektor gerakan elektronik, akses biometrik dan exit sensor.

Cloud Networks and Virtualization

Istilah “Cloud Computing” dan “Virtualisasi” sering digunakan secara bergantian; Namun, mereka berarti hal yang berbeda. Virtualisasi adalah dasar dari komputasi awan. Tanpa itu, komputasi awan, seperti yang diterapkan secara luas, tidak akan mungkin terjadi. Cloud computing memisahkan aplikasi dari hardware. Virtualisasi memisahkan sistem operasi dari perangkat keras. Jaringan cloud terdiri dari server fisik dan virtual yang biasanya ditemukan di data center. Data Center semakin banyak menggunakan mesin virtual (VM) untuk menyediakan layanan server kepada klien. Ini memungkinkan beberapa sistem operasi ada pada satu platform perangkat keras. VM rentan terhadap serangan bertarget tertentu, berikut contoh jenis serangan:

- Hyperjacking -Seorang penyerang dapat membajak VM hypervisor (perangkat lunak pengontrol VM) dan kemudian menggunakannya sebagai titik untuk menyerang perangkat lain di jaringan data center.

- Instant on Activation– Ketika VM yang digunakan untuk jangka waktu tertentu dibiarkan tanpa update berkala, sehingga ada beberapa aplikasi keamanan yang memiliki celah kerentanan keamanan.

- Antivirus Storms – Ini terjadi ketika semua VM mencoba download update antivirus secara bersamaan, sehingga menyebabkan server dan jaringan bermasalah.

Bring Your Own Device (BYOD)

Smartphone, tablet, dan lain-lain menjadi pengganti PC yang digunakan untuk bekerja sehari-hari. Trend ini dikenal sebagai Bring Your Own Device (BYOD). Untuk mengakomodasi ini, perlu diperhatikan celah keamanan yang mungkin terjadi. Borderless Network merupakan istilah yang digunakan sebagai metode konektivitas tanpa batas, kapan dan dimanapun. Ada beberapa hal yang perlu diperhatikan terkait dengan Mobile Device Management (MDM) :

- Data Encryption – Memastikan bahwa hanya perangkat yang mendukung enkripsi data dan mengaktifkannya yang dapat mengakses jaringan dan konten.

- PIN Enforcement – Menerapkan kunci PIN adalah langkah pertama dan paling efektif dalam mencegah akses tidak sah ke perangkat.

- Data Wipe (Penghapusan Data) – Perangkat yang hilang atau dicuri dapat dihapus seluruhnya atau sebagian dari jarak jauh, baik oleh pengguna atau administrator.

- Data Loss Prevention (DLP) – DLP mencegah pengguna yang berwenang dari melakukan hal-hal yang ceroboh atau berbahaya dengan data penting.

- Jailbreak/Root Detection – Jailbreaking (pada perangkat Apple iOS) dan Rooting (pada perangkat Android) adalah cara untuk melewati pengelolaan perangkat. Fitur MDM dapat mendeteksi bypass tersebut dan segera membatasi akses perangkat ke jaringan.

Ref : [1]